Технические особенности кибератаки на SolarWind

В данном материале описываются технические особенности кибератаки на SolarWind, способы детектирования, рекомендации для клиентов.

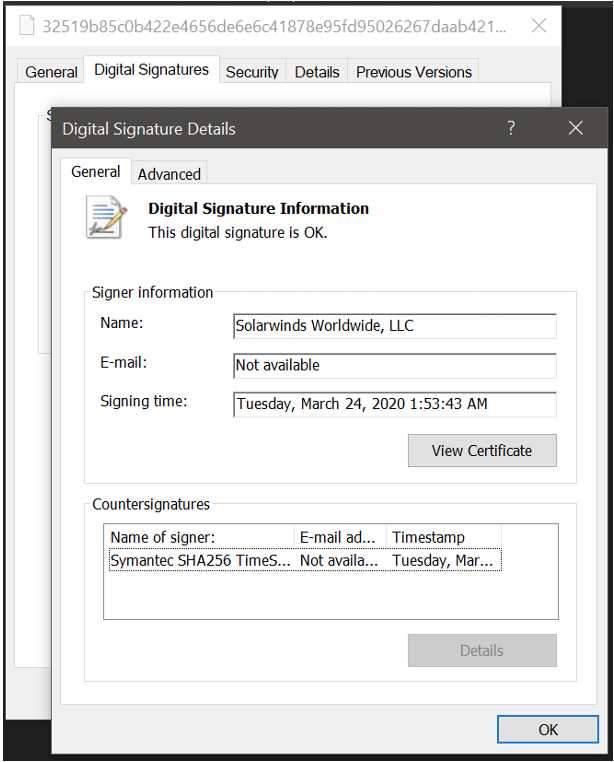

SolarWinds.Orion.Core.BusinessLayer.dll — это компонент SolarWind с цифровой подписью в программной среде Orion, который содержит бэкдор, обменивающийся данными через HTTP со сторонними серверами. FireEye отслеживал троянизированную версию плагина SolarWinds Orion – SUNBURST (рис.1).

После начального периода бездействия продолжительностью до двух недель данный плагин извлекает и выполняет команды, называемые «заданиями», которые включают в себя возможность передавать файлы, исполнять файлы, профилировать систему, перезагружать оборудование и отключать системные службы. Вредоносная программа маскирует свой сетевой трафик под протокол Orion Improvement Program (OIP) и сохраняет результаты разведки в легитимных файлах конфигурации плагинов, позволяя им смешиваться с обычной деятельностью SolarWinds. Бэкдор использует несколько обфусцированных списков блокировки для идентификации экспертных и антивирусных инструментов, работающих как процессы, службы и драйверы.

Множественные троянские обновления были подписаны цифровой подписью с марта по май 2020 года и размещены на веб-сайте обновлений SolarWinds, в том числе:

https: //downloads.solarwinds [.] com / solarwinds / CatalogResources / Core / 2019.4 / 2019.4.5220.20574 / SolarWinds-Core-v2019.4.5220-Hotfix5.msp

Троянизированный файл обновления представляет собой стандартный файл обновлений Windows, который включает сжатые ресурсы, связанные с обновлением, в том числе троянский компонент SolarWinds.Orion.Core.BusinessLayer.dll. После установки обновления вредоносная DLL1Dynamic-link library, динамически подсоединяемая библиотека будет загружена официальным и легитимным SolarWinds.BusinessLayerHost.exe или SolarWinds.BusinessLayerHostx64.exe (в зависимости от конфигурации системы). После периода бездействия продолжительностью до двух недель вредоносная программа попытается разрешить субдомен avsvmcloud [.] Com. Ответ DNS вернет запись CNAME, которая указывает на домен управления и контроля (C2). Трафик C2 к вредоносным доменам спроектирован так, чтобы имитировать обычную связь через API SolarWinds. Список известной вредоносной инфраструктуры доступен на странице FireEye GitHub.

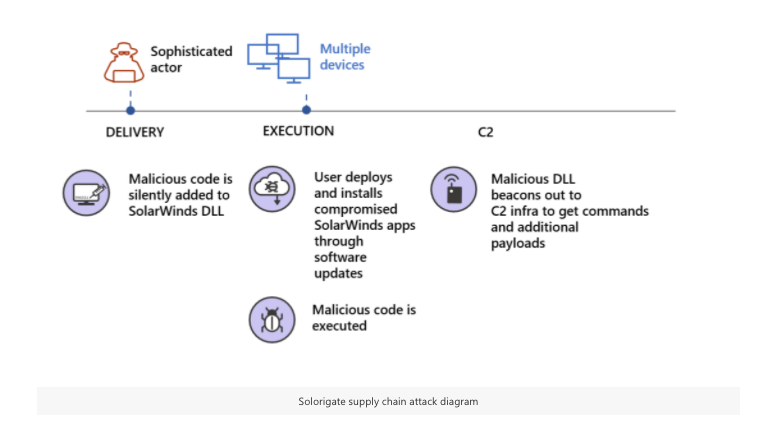

Согласно отчету Microsoft общая схема проникновения вредоносного ПО выглядит следующим образом:

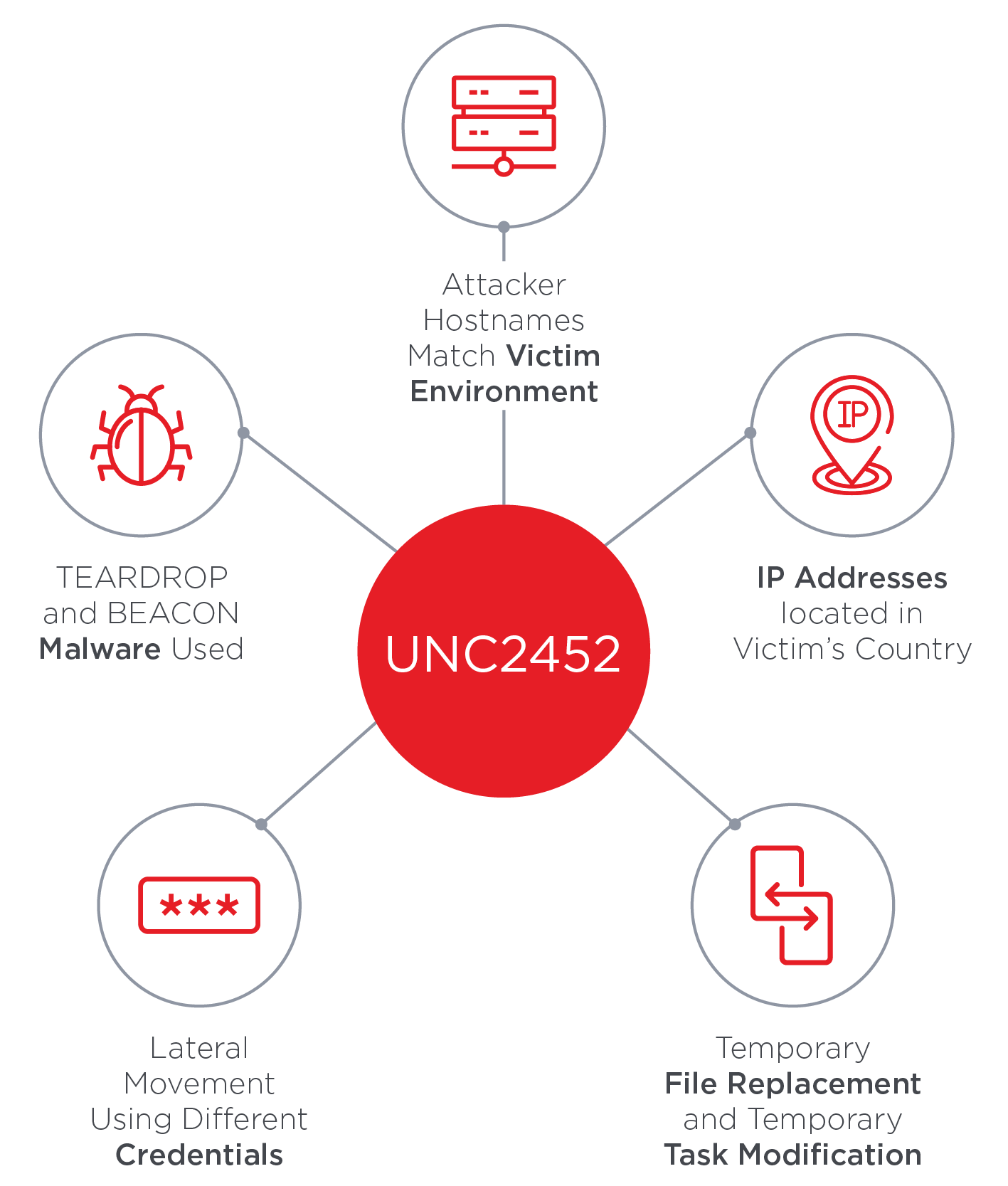

FireEye в настоящее время отслеживают компрометацию цепочки поставок программного обеспечения и связанные с ней действия после вторжений как UNC2452. После получения начального доступа эта группа использует различные методы, чтобы замаскировать свои операции при боковом перемещении2Такой тип атаки, в ходе которой злоумышленник использует неконфиденциальные учетные записи (с низким уровнем доступа) и собирает информацию с помощью этой учетной записи данные об учетных записях в сегменте сети с более высокими правами для получения доступа более высокого уровня. (рис. 3). Злоумышленник предпочитает поддерживать незначительный след вредоносного ПО, используя легитимные учетные данные и удаленный доступ для доступа в среду жертвы.

Специалистами FireEye было восстановлено несколько образцов SUNBURST с различной полезной нагрузкой. По крайней мере, в одном случае злоумышленники применили ранее невидимый дроппер только для памяти для развертывания Cobalt Strike BEACON, которому в FireEye дали название TEARDROP.

TEARDROP — это дроппер только для памяти, который порождает поток и читает из файла gracious_truth.jpg, который, вероятно, имеет поддельный заголовок JPG. Затем он проверяет, существует ли HKU\SOFTWARE\Microsoft\CTF, декодирует встроенную полезную нагрузку с помощью настраиваемого алгоритма XOR и вручную загружает в память встроенную полезную нагрузку, используя настраиваемый формат файла, подобный PE. TEARDROP не имеет схожести в коде с каким-либо ранее обнаруженным вредоносным ПО. Предположительно, он используется для исполнения модифицированного Cobalt Strike BEACON.

Способ уменьшения ущерба: FireEye подготовил 2 правила Yara для детектирования TEARDROP (доступны на GitHub). От FireEye HX: MalwareGuard и WindowsDefender будут поступать следующие уведомления:

Информация о процессе:

file_operation_closed

file-path*: c:\\windows\\syswow64\\netsetupsvc.dll

actor-process:

pid: 17900

Записи журнала Exploit Guard от WindowsDefender: (Microsoft-Windows-Security-Mitigations/KernelMode событие ID 12)

В таком случае процесс «\Device\HarddiskVolume2\Windows\System32\svchost.exe» (PID XXXXX) был бы заблокирован для загрузки двоичного файла, не подписанного Microsoft

‘\Windows\SysWOW64\NetSetupSvc.dll’

Обнаружение злоумышленника затрудняется тем, что он устанавливает имена хостов в своей инфраструктуре управления и контроля таким образом, чтобы они соответствовали легитимному имени хоста, найденному в среде жертвы.

Инфраструктура злоумышленника пропускает свое настроенное имя хоста в SSL-сертификатах RDP, которые можно идентифицировать по данным сканирования в Интернете, что дает возможность сотрудникам безопасности выявить по результатам сканирования вредоносные IP-адреса, которые могут маскироваться под организацию3История сканирования IP-адресов часто показывает переключение IP-адресов между именами хостов по умолчанию (WIN- *) и именами хостов жертвы. Перекрестная проверка списка IP-адресов, идентифицированных по данным интернет-сканирования, с журналами удаленного доступа может дать доказательства присутствия злоумышленника в среде компании.

В основном злоумышленник использовал IP-адреса из той же страны, что и жертва, при помощи Virtual Private Servers (VPS)4Виртуальный выделенный сервер. В плане управления операционной системой по большей части соответствует физическому выделенному серверу. В частности: root-доступ, собственные IP-адреса, порты, правила фильтрования и таблицы маршрутизации. Определение местоположения IP-адресов, используемых для удаленного доступа, может помочь в определении злонамеренной активности, если взломанная учетная запись используется законным пользователем и злоумышленником с разных IP-адресов.

Как только злоумышленник получал доступ к сети со скомпрометированными учетными данными, он осуществлял боковое перемещение, используя несколько разных учетных данных. Учетные данные, используемые для бокового перемещения, всегда отличались от учетных данных, используемых для удаленного доступа. FireEye предлагает использовать модуль LogonTracker компании HX для построения графиков всей активности входа в систему и анализа систем, отображающих связь «один ко многим» между исходными системами и учетными записями, что позволит обнаружить аутентификацию любой отдельной системы в нескольких системах с несколькими учетными записями. Такая активность является относительно редким явлением во время обычных бизнес-операций и может послужить сигналом для службы безопасности.

Злоумышленник использовал технику замены временных файлов для удаленного выполнения утилит: они заменили легитимную утилиту своей, выполнили свои полезные данные, а затем восстановили законный исходный файл. Они аналогичным образом манипулировали запланированными задачами, обновляя существующую легитимную задачу для исполнения своих инструментов, а затем возвращая запланированную задачу к исходной конфигурации. Они обычно удаляли свои инструменты, в том числе удаляли бэкдоры после получения законного удаленного доступа.

Сотрудники безопасности могут проверять журналы сеансов SMB5Протокол взаимодействия типа клиент-сервер для локальных сетей, которые показывают доступ к легитимным каталогам и следовать шаблону удаления-создания-выполнения-удаления-создания за короткий промежуток времени. Кроме того, сотрудники безопасности могут отслеживать существующие запланированные задачи на предмет временных обновлений, используя частотный анализ для выявления аномального изменения задач. Задачи также можно отслеживать, чтобы следить за легитимными задачами Windows, выполняющими новые или неизвестные двоичные файлы.

После взлома действия совершались с большим вниманием к операционной безопасности, во многих случаях с использованием выделенной инфраструктуры на каждое вторжение. Это одна из лучших операционных систем безопасности, которые FireEye наблюдала при кибератаках, с упором на уклонение и усиление внутреннего доверия. Однако атаку можно обнаружить с помощью постоянной защиты.

Для повышения возможности обнаружения бэкдора в цепочке поставок FireEye опубликовал индикаторы и средства обнаружения. Подписи представляют собой смесь форматов Yara, IOC и Snort.

Список обнаружений и сигнатур доступен в репозитории FireEye на GitHub. Работа по поиску новых признаков атаки и способов их обнаружения продолжается.

Рекомендации для клиентов

SolarWinds рекомендует всем клиентам немедленно перейти на платформу Orion версии 2020.2.1 HF 1, которая в настоящее время доступна на портале клиентов SolarWinds. В ближайшие дни будет выпущено обновление (2020.2.1 HF 2), которое «заменяет скомпрометированный компонент и обеспечивает несколько дополнительных улучшений безопасности». Опубликованы дополнительные инструкции по смягчению последствий атаки и усилению защиты.

Методы немедленного устранения последствий, которые можно использовать в качестве первых шагов для снижения риска заражения троянизированным программным обеспечением SolarWinds в среде.

Серверы SolarWinds должны быть изолированы до тех пор, пока не будет проведена дальнейшая проверка и расследование. Блокировка всего исходящего Интернет-трафика с серверов SolarWinds.

Если инфраструктура SolarWinds не изолирована:

Ограничить возможность подключения к конечным точкам с серверов SolarWinds, особенно к тем, которые будут считаться активами уровня 0/наиболее ценными активами.

Ограничить область учетных записей с привилегиями локального администратора на серверах SolarWinds.

Блокировать выход в Интернет с серверов или других конечных точек с помощью программного обеспечения SolarWinds.

Изменить пароли для учетных записей, имеющих доступ к серверам/инфраструктуре SolarWinds.

Если SolarWinds используется для управления сетевой инфраструктурой, необходимо проверить конфигурацию сетевых устройств на предмет незапланированных/несанкционированных изменений.

Директива по чрезвычайным ситуациям 21-01, подготовленная ФБР, Службой кибербезопасности и Управлением директора Национальной разведки для правительственных служб и ведомств предполагает практически идентичные меры, добавляя требование передачи в Службу кибербезопасности информации обо всех инцидентах с обнаружением [SolarWinds.Orion.Core.BusinessLayer.dll] с хешем файла [b91ce2fa41029f6955bff20079468448]; [C: \ WINDOWS \ SysWOW64 \ netsetupsvc.dll] или другими индикаторами, о которых сообщит Служба кибербезопасности.

Приложение №2

Освещение кибератаки в СМИ

Представители SolarWinds подали бумаги в Комиссию по ценным бумагам и биржам США, согласно которым среди 300 000 клиентов компании только 33 000 использовали Orion, и всех их уже уведомили о случившемся. При этом, по данным SolarWinds, зараженная версия платформы Orion и вовсе была установлена лишь у

18 000 клиентов.

Руководитель компании FireEye Кевин Мандиа написал в блоге, что эта атака отличалась от десятков тысяч других в отношении FireEye. По словам Мандиа, хакеры обладали возможностями «мирового класса», которые адаптировали специально под взлом сетей компании. Руководитель компании оценил их подготовку как высокую и заявил, что хакеры использовали такую комбинацию техник, какую ни компания, ни ее партнеры до этого не видели, и предположил, что это была атака, спонсируемая государством.

В ходе расследования FireEye выяснила, что целью нападавших были инструменты Red Team, которые компания использует для проверки безопасности своих клиентов. Они имитируют поведение целого ряда киберугроз. Пока компания не нашла подтверждений того, что украденные инструменты где-либо использовались.

Агентство Reuters 14 декабря 2020 года первым сообщило о взломах министерства финансов и торговли, заявив, что они были совершены группой, поддерживаемой иностранным правительством. Взлому было посвящено заседание Совета национальной безопасности в Белом доме 12 декабря 2020 года. Правительство США пока не объявило виновников публично, однако собеседники агентства в правительстве заявляют, что ответственность за атаку может нести Россия.

Источники Washington Post возлагают ответственность за атаку на группировку APT29, или Cozy Bear, которая предположительно работает под эгидой ФСБ и СВР. Преимущественно жертвами группировки становятся правительства западных стран и связанные с ними организации: министерства, агентства, аналитические центры, исполнители государственных заказов. Также их жертвами становились правительства стран-членов СНГ, Азии, Африки, Ближнего востока.

Специалисты FireEye присвоили группировке кодовое имя UNC2452. В компании считают, что эта атака не была нацелена конкретно на США, поскольку данная кампания широко распространена и затрагивает государственные и частные организации по всему миру.

The New York Times со ссылкой на экспертов также написала о возможной причастности к атаке российских спецслужб.

Посольство России в США назвало обвинения безосновательными. В заявлении посольства говорится, что «атаки в информационном пространстве противоречат» российской внешней политике и национальным интересам.

16 декабря 2020 года в Washington Post вышла статья о том, что частный инвестфонд из Кремниевой долины Silver Lake, известный вложениями в технологии, продал акции SolarWinds на $158 млн 7 декабря — за шесть дней до того, как стало известно о взломе. Частная инвестиционная компания Thoma Bravo также избавилась от бумаг SolarWinds на $128 млн 7 декабря. Обе инвестфирмы владеют 70% SolarWinds и контролируют шесть мест в совете директоров компании, что открывает доступ к ключевой финансовой информации.

Из совместного заявления представителей обоих инвестфондов следует, что до вступления в сделку компании якобы не располагали сведениями о возможной кибератаке.

Сроки проведения торгов вызывают вопросы о том, могли ли инвесторы использовать инсайдерскую информацию, чтобы вовремя сбросить бумаги и избежать крупных убытков. Представитель SolarWinds отказался обсуждать эту тему и отвечать на дополнительные вопросы.

О том, когда в SolarWinds впервые узнали о кибератаке, неизвестно. Но бывший сотрудник Комиссии по ценным бумагам и биржам США (SEC) и эксперт по бухгалтерскому учету рассказали, что торги могут стать достаточным основанием для проверки на предмет установления признаков инсайдерской торговли.

Исследователь кибербезопасности Винот Кумара считает, что компрометация ПО восходит к 2019 году, когда учетные данные сервера обновлений ПО SolarWinds, были опубликованы в открытом доступе на GitHub. Сервер обновлений был доступен с паролем solarwinds123, о чем он уведомил компанию, которая исправила проблему через три дня. Однако репозиторий на Github был до этого доступен в течение долгого времени. Исследователь настаивает на том, что данная утечка свидетельствует о низком уровне безопасности в компании, что подрывает теорию о высоком искусстве хакеров, необходимом для совершения атаки.

В собственной документации SolarWinds сообщается, что ее учетные записи Microsoft Office 365 были похищены, а система сборки подверглась злоупотреблениям, что противоречит возможности использования открытых учетных данных FTP для загрузки вредоносного кода. Компания утверждает, что вредоносное ПО не присутствовало в репозитории исходного кода продуктов Orion.

По данным Reuters, хакеры на подпольных форумах ранее предлагали продать доступ к компьютерам SolarWinds.

Координатор по вопросам информационной безопасности Госдепа Крис Пейнтер призвал Дональда Трампа к введению совместно с союзниками, которые могли пострадать в ходе кибератаки, санкций против России.

- 1Dynamic-link library, динамически подсоединяемая библиотека

- 2Такой тип атаки, в ходе которой злоумышленник использует неконфиденциальные учетные записи (с низким уровнем доступа) и собирает информацию с помощью этой учетной записи данные об учетных записях в сегменте сети с более высокими правами для получения доступа более высокого уровня.

- 3История сканирования IP-адресов часто показывает переключение IP-адресов между именами хостов по умолчанию (WIN- *) и именами хостов жертвы

- 4Виртуальный выделенный сервер. В плане управления операционной системой по большей части соответствует физическому выделенному серверу. В частности: root-доступ, собственные IP-адреса, порты, правила фильтрования и таблицы маршрутизации

- 5Протокол взаимодействия типа клиент-сервер для локальных сетей