Кибератаки на критическую информационную инфраструктуру

Научно-технический центр ФГУП «ГРЧЦ» провел исследование кибератак на критическую инфраструктуру в мире и в России на основе открытых новостных и статистических источников, а также исследований Group-IB, Positive Technologies, Kaspersky и других крупных компаний, специализирующихся на кибербезопасности.

Кибератаки на критическую информационную инфраструктуру

Атаки на объекты критической информационной инфраструктуры (далее КИИ) происходят все чаще. Особенность современных кибератак состоит в их целенаправленности и ориентированности на конкретную сферу хозяйственных отношений или отдельное предприятие.

Согласно статистике в 2020 году потери мировой экономики от кибератак составили 2,5 трлн долл. (180 трлн руб.), прогнозируемый рост в 2022 г. 8 трлн долл. (600 трлн руб.). В первом полугодии 2021 года число атак вирусов-шифровальщиков на российскую критическую инфраструктуру выросло почти на 150% по сравнению с 2020 годом. При этом 40% атак осуществляют независимые киберпреступники и 60% — прогосударственные акторы.

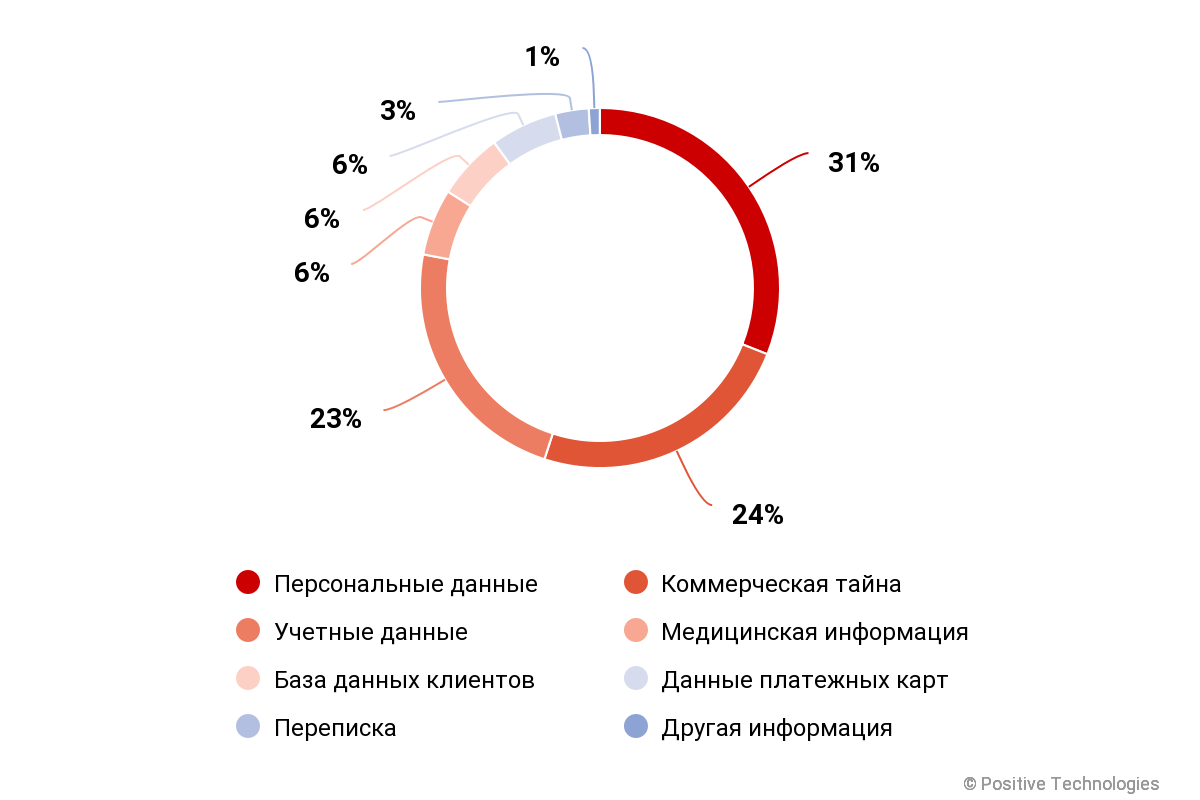

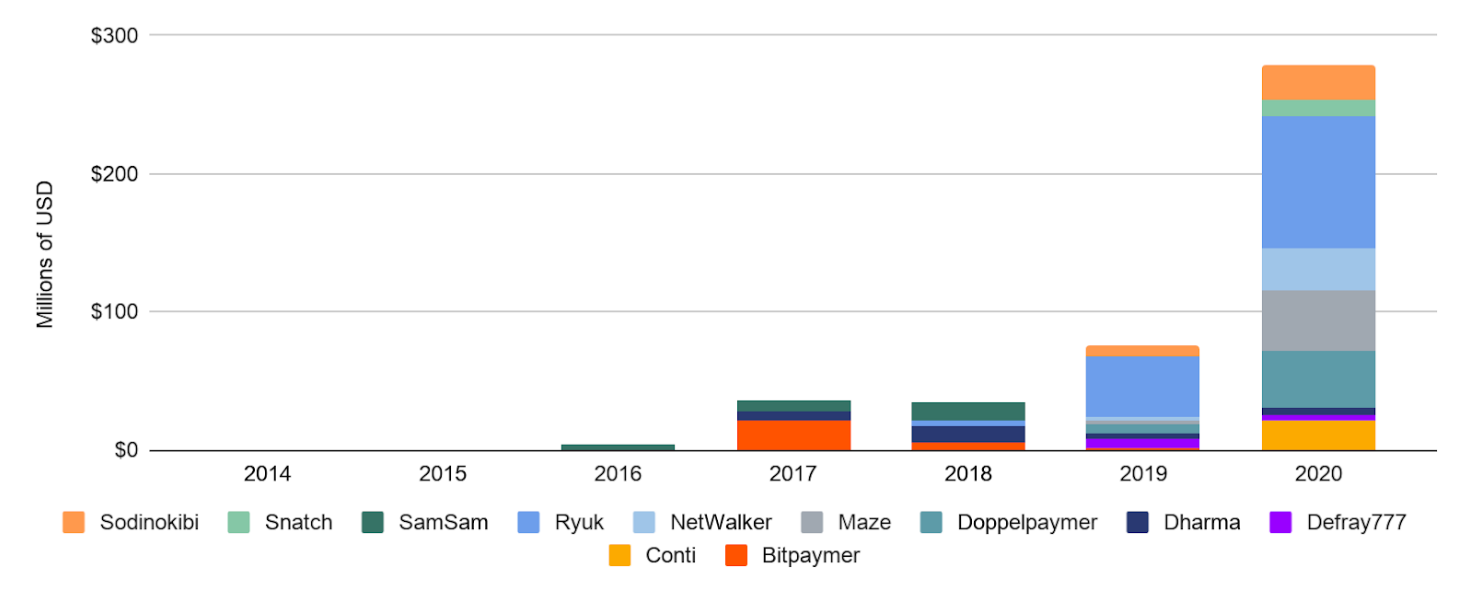

Больше всего злоумышленников интересовали государственные и медицинские учреждения, а также промышленные компании. Наибольший интерес для атак представляют персональные данные 31%, коммерческая тайна 24%, учетные данные 23%, медицинские данные 6%, базы данных клиентов 6%, информация платежных карт 6%, переписка 3%, другая информация 1%. С конца 2019 года 50% всех атак приходится на шифровальщики Ryuk и Maze — 50%, за ними следуют REvil (Sodinokibi), NetWalker, DoppelPaymer.

Нижняя граница суммарного ущерба компаниям от действий программ-вымогателей, по оценкам Group-IB, составляет более 1 млрд долл. Однако реальный ущерб многократно выше: зачастую пострадавшие компании предпочитают замалчивать инцидент, заплатив вымогателям, либо атака не сопровождается публикацией данных из сети жертвы.

Основными целями хакеров стали корпоративные сети крупных компаний из Северной Америки, Европы, Латинской Америки, Азиатско-Тихоокеанского региона.

Первые атаки были зафиксированы экспертами в России: прогнозируется, что в 2021 году волна шифровальщиков затронет российский бизнес и выйдет в СНГ.

С конца 2019 года вымогатели стали перед шифрованием копировать всю информацию компании-жертвы на свои серверы с целью дальнейшего шантажа. Если жертва не платит выкуп, она не только теряет данные, но и видит их в открытом доступе.

Каждая третья атака в I квартале происходила с участием операторов программ-вымогателей. По итогам 2020 года первое место в топе часто атакуемых отраслей занимали медучреждения, а в I квартале 2021 года первое место поделили между собой промышленность и организации в сфере науки и образования. Их суммарная доля составляет 30% всех инцидентов с участием шифровальщиков. Еще 28% атак были направлены на государственные и медицинские учреждения.

Среди наиболее известных кибератак на КИИ выделяется атака Stuxnet, направленная в 2010-2012 гг. на разрушение иранской инфраструктуры и сбор данных. Нападению подверглись центрифуги для обогащения урана и связанные с ними компьютеры сотрудников. Позднее, в апреле 2016 г. известный шифровальщик Petya применен для шифрования данных компаний и получения выкупа в биткойнах. В феврале 2017 г. шифровальщик Erebus распространился через спам и медиа-плееры, в результате чего корейская компания Nayana заплатила 1 млн долл. за дешифровку, а позже – в мае 2017 г. злоумышленники заражали устройства в локальных сетях шифровальщиком WannaCry и требовали выкуп. Ущерб составил 4 млрд долл. В июле 2017 г. применен вайпер NotPetya, ущерб от которого составил 10 млрд долл. Информация о других известных атаках приводится в приложении.

За большинством кибератак стоят группировки хакеров, которые, однако не всегда берут ответственность за те или иные события. В частности, Bronze Union специализируется на кибершпионаже, преимущественно в сетях государственных учреждений, оборонных предприятий и политических организаций. CozyDuke нацелена в своей деятельности на государственный сектор и получение конфиденциальной информацией и имеет арсенал самописного вредоносного ПО. DarkSide отличается тем, что не атакует сайты, написанные на русском и компании, расположенные в странах СНГ. Кроме того, вредоносное ПО группы не работает на компьютерах, использующих русскую раскладку клавиатуры. Создает программы-вымогатели. Evil Corp хакерская группировка специализируется на краже банковских учетных записей и внедрении программ-вымогателей. Обвиняется в хищении 100 млн долл. у различных банков. FancyBear хакерская группа направлена на получение конфиденциальных/секретных данных своих жертв путем фишинговых атак. Подробное описание этих и информация о многих других хакерских группировках приводится в приложении.

Особенности современных кибератак заключаются в формировании спроса и предложения на вымогательство как услугу (RaaS), распространении кибершпионажа, формировании аполитичных сетей с целью получения прибыли. Средства социальной инженерии и удаленного доступа являются основными инструментами кибератак. Как отмечают эксперты Group-IB DFIR 64% всех атак вымогателей, проанализированных в 2020 году, были связаны с операторами, использующими модель RaaS.

Сегодня для защиты от кибератак технические эксперты рекомендуют создавать нескольких эшелонов защиты информации, обучать сотрудников, регулярно обновлять ПО и иметь четкую политику использования служб удаленного доступа, таких как запрет на использование сервисов через общественные сети, правила блокировки учетной записи, а также хранить резервные копии в недоступных для злоумышленников местах.

Оглавление

TaskMasters (BlueTraveller) 19

Особенности современных кибератак 20

Способы защиты КИИ от кибератак 22

Статистика

По оценкам Всемирного экономического форума, потери мировой экономики от кибератак составили в 2020 году 2,5 трлн долл. (180 трлн руб.), а к 2022 г. они могут достичь 8 трлн долл.(600 трлн руб.).

Нижняя граница суммарного ущерба от действий программ-вымогателей, по оценкам Group-IB, составляет более одного миллиарда долларов. Однако реальный ущерб многократно выше: зачастую пострадавшие компании предпочитают замалчивать инцидент, заплатив вымогателям, либо атака не сопровождается публикацией данных из сети жертвы.

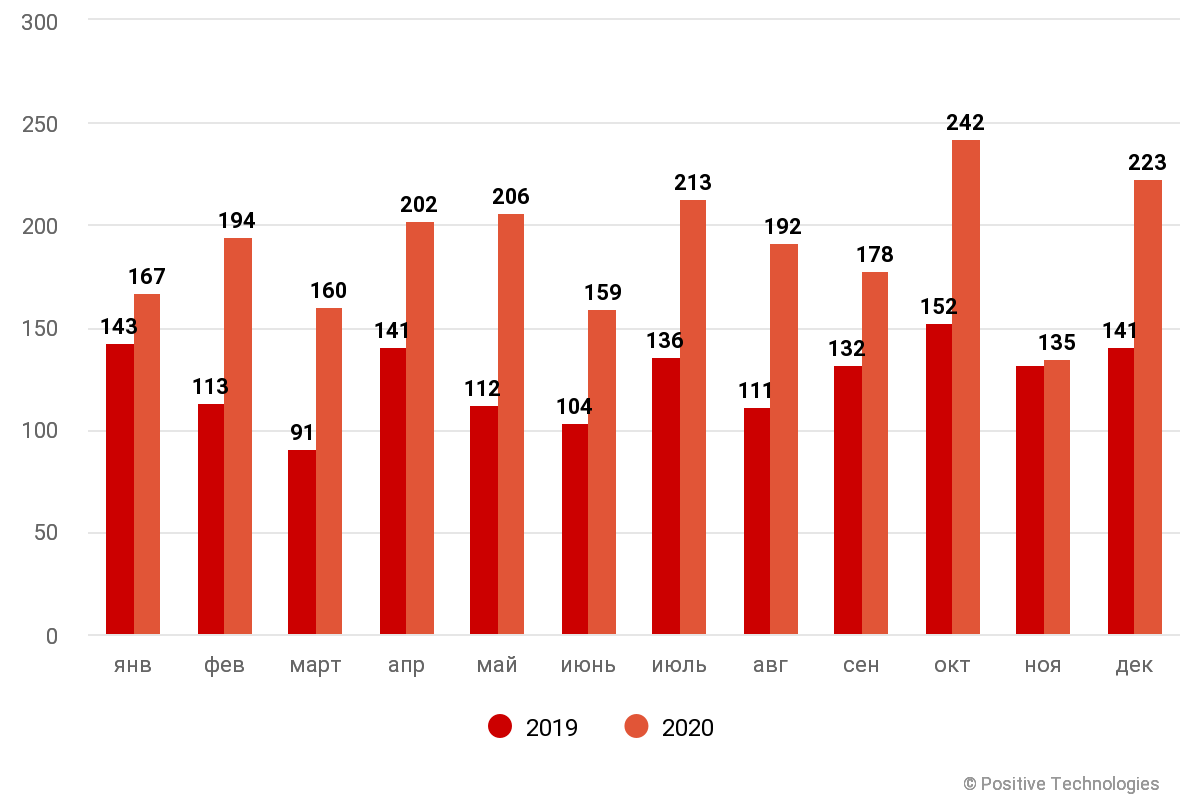

Количество инцидентов, связанных с кибербезопасностью, в 2020 году увеличилось на 51% по сравнению с 2019 годом; 86% всех атак были направлены на организации. Больше всего злоумышленников интересовали государственные и медицинские учреждения, а также промышленные компании.

Рис. 1. Количество инцидентов в 2019 и 2020 годах

Согласно данным Group-IB, количество атак на российскую критическую инфраструктуру в первом полугодии 2021 года по сравнению с 2020 годом выросло более, чем в 2 раза (по сравнению с 2019 годом — в три раза), а количество атак шифровальщиков выросло более чем на 150% по сравнению с 2019 годом. Среднее время простоя атакованной компании — 18 суток, а сумма выкупа увеличилась почти вдвое — до 170 тыс. долл. (около 12,5 млн руб.). Группы Maze, DoppelPaymer и RagnarLocker требовали от жертв самые крупные суммы выкупа — в среднем от 1 до 2 млн долл. (73 146 млн руб.). При этом 40% атак было совершено независимыми киберпреступниками, а 60% — прогосударственными акторами.

Основными целями хакеров стали корпоративные сети крупных компаний из Северной Америки, Европы, Латинской Америки, Азиатско-Тихоокеанского региона. Первые атаки были зафиксированы экспертами в России: прогнозируется, что в 2021 году волна шифровальщиков затронет российский бизнес и выйдет в СНГ.

Уже в I квартале 2021 года в сравнении с аналогичным периодом 2020 года количество инцидентов увеличилось на 17%, а относительно IV квартала 2020 прирост составил 1,2%. На организации были направлены 88% атак. Чаще всего злоумышленники атаковали госучреждения, промышленные компании и организации в сфере науки и образования. Основным мотивом в атаках как на организации, так и на частных лиц остается получение данных. Главными целями злоумышленников являются персональные и учетные данные, а при атаках на организации к ним добавляется еще и коммерческая тайна.

Рис. 2. Типы украденных данных (в атаках на организации)

Каждая третья атака в I квартале происходила с участием операторов программ-вымогателей. По итогам 2020 года первое место в топе часто атакуемых отраслей занимали медучреждения, а в I квартале 2021 года первое место поделили между собой промышленность и организации в сфере науки и образования. Их суммарная доля составляет 30% всех инцидентов с участием шифровальщиков. Еще 28% атак были направлены на государственные и медицинские учреждения.

Рост числа программ-вымогателей в 2020 году был вызван не только появлением ряда новых видов программ, требующих от жертв значительно большие суммы, но и активностью уже существующих программ, резко увеличивающих сумму прибыли. Наиболее опасными шифровальщиками с конца 2019 года являются Ryuk и Maze — на них приходится более 50% успешных атак, во втором эшелоне идут REvil (Sodinokibi), NetWalker, DoppelPaymer.

Рис. 3. Топ-10 видов шифровальщиков по прибыли в год, 2014-2020 гг.

Примерно в семи из десяти атак с использованием программ-вымогателей, нацеленных на организации, в качестве способа доставки вредоноса использовалась электронная почта, в четверти случаев злоумышленники прибегали к эксплуатации уязвимостей и поиску незащищенных ресурсов, доступных из Интернета.

Кибератаки на КИИ

2010-2012 гг. Атака Stuxnet на Иран. Это первый известный компьютерный червь, перехватывающий и модифицирующий информационный поток между программируемыми логическими контроллерами марки Simatic S7 и рабочими станциями SCADA-системы Simatic WinCC фирмы Siemens. Таким образом, червь может быть использован в качестве средства несанкционированного сбора данных и диверсий в АСУ ТП промышленных предприятий, электростанций, аэропортов и т. п. Уникальность программы заключалась в том, что впервые в истории кибератак вирус физически разрушал инфраструктуру.

Исследователи полагают, что между июнем 2009 и апрелем 2010 годов пять промышленных комплексов в Иране подвергались нападениям при помощи Stuxnet. Эксперты считают, что подобный вирус могла разработать лишь какая-то государственная структура. Многие источники приписывают создание вируса Израилю и США.

Иран заявил, что нападению подверглись центрифуги для обогащения урана, а ООН сообщила, что их работа была временно приостановлена.

Согласно некоторым сообщениям, вирусом Stuxnet были заражены личные компьютеры сотрудников иранской АЭС в Бушере.

Апрель 2016 г. Шифровальщик Petya. Стандартный сценарий заражения выглядит следующим образом: HR-специалист получает письмо со ссылкой на Dropbox, по которой можно перейти и скачать «резюме». Файл по ссылке является самораспаковывающимся архивом с расширением .EXE.

Программа шифрует файлы на жёстком диске компьютера-жертвы, а также перезаписывает и шифрует MBR — данные, необходимые для загрузки операционной системы. В результате все хранящиеся на компьютере файлы становятся недоступными. Затем программа требует денежный выкуп в биткойнах за расшифровку и восстановление доступа к файлам. При этом первая версия вируса шифровала не сами файлы, а MFT-таблицу — базу данных с информацией о всех файлах, хранящихся на диске.

Май 2017 г. Шифровальщик WannaCry. Заразил более 500 тысяч устройств по всему миру и причинил ущерб на 4 млрд долл. К шифровальщику был добавлен эксплойт EternalBlue, использовавший уязвимости Windows. С помощью EternalBlue троян проникал в сеть и устанавливал WannaCry на компьютер жертвы. Затем WannaCry продолжал распространяться по другим устройствам в локальной сети. В зараженной системе WannaCry шифровал файлы и требовал выкуп.

Июль 2017 г. Вайпер NotPetya (ExPetr). Проникал в сеть через обновление украинского ПО для подачи финансовой отчетности в контролирующие органы (злоумышленникам удалось скомпрометировать инфраструктуру компании-разработчика) и распространялся по компьютерам подобно WannaCry.

NotPetya шифровал файловую таблицу таким образом, что ее дешифровка была невозможна даже после выкупа. Общий ущерб превысил 10 млрд долл.(около 730 млрд руб.)

Февраль 2017 г. Шифровальщик Erebus. Был замечен в распространении с помощью зараженного дистрибутива VLC медиа-плеера. Также может распространяться с помощью email-спама и вредоносных вложений, эксплойтов, фальшивых обновлений, перепакованных и заражённых инсталляторов.

Использует метод обхода контроля учетных записей (UAC) для того, чтобы повысить свои привилегии в системе без отображения окна UAC. Шифрует данные пользователей с помощью AES, к зашифрованным файлам заготовленное расширение не добавляется — вместо этого оригинальное расширение файла шифруется с помощью ROT-23. Затем шифровальщик требует посетить Tor-сайт и уплатить выкуп в 0,085 биткоинов, чтобы вернуть файлы. На уплату выкупа даётся 96 часов.

Южнокорейская веб-хостинговая компания Nayana согласилась выплатить 1 млн долл. за разблокировку компьютеров, пораженных шифровальщиком Erebus.

Январь 2018 г. Шифровальщик SamSam. Вирус заблокировал файловую систему клиники Hancock Health в США, требуя выкуп за дешифровку. Все файлы в сетях больницы были зашифрованы. ИТ-сотрудники больницы распорядились выключить все компьютеры медучреждения, чтобы не допустить дальнейшего распространения инфекции по сети.

Для восстановления данных руководство больницы заплатило вымогателям выкуп в размере 4 биткоинов, что на момент выплаты составило порядка 55 тыс. долл.

Март 2019 г. Атака на Norsk Hydro. В результате атаки шифровальщика пострадали как офисные, так и технологические процессы. В частности, заражению подверглись промышленные сети нескольких прокатных и экструзионных производств, из-за чего часть производственных систем была заблокирована. Это вызвало сбои в производстве и временную остановку технологического процесса. Недоступным стал и веб-сайт Norsk Hydro.

Троянец написан на С++1C++ язык программирования общего назначения с использованием библиотек Boost2Boost — это набор C++ библиотек, которые заполняют различные пробелы не только в Standard Library, но и в самом языке и CryptoPP3CryptoPP библиотека криптографических функций и алгоритмов. Для шифрования файлов используется гибридная схема AES + RSA-1024 (алгоритм шифрования + вирус), зашифрованные файлы получают дополнительное расширение .locked.

В компании приняли решение не платить злоумышленникам выкуп и восстановить инфраструктуру из резервных копий.

Июнь 2019 г. Атака на ASCO. ASCO, один из крупнейших в мире поставщиков запчастей для авиационной техники, прекратил производство на заводах в четырех странах из-за вируса-вымогателя, появившегося на производственной площадке в Завентеме, Бельгия. Неясно, согласилась ли ASCO выплатить выкуп за восстановление доступа к своим системам, восстановила их из резервных копий или приобрела новые системы и восстановила компьютерную сеть с нуля.

Декабрь 2019 г. Атака на сеть дата-центров в США. Компания CyrusOne была атакована версией вируса-вымогателя REvil (Sodinokibi). К началу декабря 2019 года у CyrusOne насчитывается 45 дата-центров в Европе, Азии, Южной и Северной Америке. Услугами компании пользуются более тысячи клиентов. Выкуп заплачен не был, работоспособность сети восстановлена самостоятельно.

Декабрь 2019 г. Атака на госорганы в Луизиане. Всплеск атак, которые включали в себя фишинг и вымогательства. В 11 часов злоумышленники нанесли окончательный удар и американские города оказались под атакой вируса-вымогателя, который заражает компьютерную технику местных служб программой для шифровки данных. Из-за заражения вредоносными программами государственные учреждения вынуждены были отключить некоторые ИТ-системы и веб-сайты.

Некоторые из пострадавших объектов были связаны с канцелярией губернатора, законодательным собранием штата Луизиана, управлением автотранспортных средств, департаментом транспорта штата Луизиана, департаментом транспорта и развития и др.

Достоверной информации об этом происшествии по-прежнему мало, работоспособность систем была постепенно восстановлена.

Январь 2020 г. Шифровальщик Snake. Snake шифрует самые разные файлы, однако специально обходит системные папки. Примечательно, что перед началом шифрования вредоносная программа пытается завершить процессы системных утилит и инструментов для управления технологическими процессами. Исследователи из SentinelLabs также упомянули, что большинство атакованных Snake промышленных объектов были как-то связаны с продуктами компании General Electric. Например, программа-вымогатель завершала критический для работы сервера GE Digital Proficy процесс — что может привести к остановке производства.

Первыми жертвами Snake стали автомобильный производитель Honda и гигант ТЭК — компания Enel Group. Snake останавливает процессы GE Proficy и GE Fanuc Licensing, Honeywell HMIWeb, FLEXNet Licensing Service, Sentinel HASP License Manager, ThingWorx Industrial Connectivity Suite.

Апрель 2020 г. Утечка данных пользователей Zoom. Специалисты компании IntSights обнаружили 2,3 тыс. скомпрометированных учетных данных пользователей Zoom, опубликованные на хакерском форуме. Помимо прочего, база данных содержит корпоративные логины и пароли, принадлежащие банкам, консультационным компаниям, образовательным учреждениям, здравоохранительным организациям и разработчикам ПО. Некоторые записи помимо учетных данных также содержали идентификаторы встреч, а также имена и ключи их организаторов.

Так как объем опубликованной информации сравнительно небольшой, исследователи предполагают, что утечка произошла не в результате взлома базы данных Zoom. Скорее всего, источником является сторонняя компания или агентство.

Разработчики Zoom признали наличие проблем с безопасностью и пообещали исправить их. Однако с ростом популярности сервиса стало очевидно, что он не обеспечивает должный уровень конфиденциальности пользовательских данных. В результате этого многие крупные компании порекомендовали своим сотрудникам не использовать Zoom для проведения служебных совещаний.

Апрель 2020 г. Атака на португальскую энергетическую компанию. Energias de Portugal представляет собой транснациональный холдинг, который занимается производством, распределением по сетям и сбытом электроэнергии, а также закупками, доставкой и сбытом природного газа. Является самой крупной производственной компанией в Португалии, а также одним из крупнейших производителей ветряной электроэнергии в мире.

Energias de Portugal стала жертвой шифровальщика RagnarLocker. Злоумышленники потребовали выкуп в размере 1580 BTC (10,9 млн долл. или 9,9 млн евро).

Операторы шифровальщика RagnarLocker утверждали, что во время атаки они похитили у компании более 10 Тб конфиденциальных файлов, и в случае невыплаты выкупа угрожали выставить эти данные в открытый доступ. В качестве предупреждения злоумышленники обнародовали файл edpradmin2.kdb – базу данных менеджера паролей KeePass. В этой базе можно обнаружить информацию об именах пользователей, паролях, аккаунтах, URL-адресах и заметках сотрудников Energias de Portugal.

Несмотря на то, что вирус поставляется в рамках «вымогательства как услуги» (кто угодно может приобрести шифровальщик для осуществления кибератаки), пресса и представители компании обвиняют в атаке российских хакеров.

В июле 2020 г. Компания предложила своим клиентам один год бесплатных услуг по защите личных данных от Experian IdentityWorks «в качестве превентивной меры».

Июль 2020 г. Атака на Garmin. В результате атаки были затронуты носимые гаджеты и связанные с ними сервисы, а также решения flyGarmin и Garmin Pilot, которые предназначены для поддержки авиационных навигационных продуктов Garmin. Компания, предположительно, стала жертвой злоумышленников, которые использовали вирус-вымогатель WastedLocker. Специалисты по кибербезопасности связывают его с группой хакеров Evil Corp, которая якобы возглавляется Максимом Якубцом.

Официально представители Garmin отказываются отвечать на вопрос о том, получили ли злоумышленники запрашиваемый выкуп (10 млн долл.). Тем не менее, эксперты утверждают, что столь оперативное возвращение к работе может быть возможным только если Garmin получила доступ к дешифровщику, за который предварительно и заплатила деньги.

Декабрь 2020 г. Атака на SolarWinds. Злоумышленники получили доступ к системе сборки SolarWinds Orion и добавили бэкдор в файл SolarWinds.Orion.Core.BusinessLayer.dll. Затем эта DLL4DLL — это библиотека, которая содержит код и данные, которые могут использоваться одновременно более чем одной программой была распространена среди клиентов SolarWinds через платформу автоматического обновления. После загрузки бэкдор подключается к удалённому серверу управления и контроля в поддомене avsvmcloud[.]com, чтобы получать «задания» для исполнения на заражённом компьютере.

Неизвестно, какие задачи были выполнены, но это могло быть что угодно: от предоставления удалённого доступа злоумышленникам, загрузки и установки дополнительных вредоносных программ или кражи данных.

Исследователи предполагают, что в ходе атаки через SolarWinds вредоносная DLL была распространена среди примерно 18 тысяч клиентов. Однако злоумышленники нацелены только на организации, которые, по их мнению, имеют большую ценность. В настоящее время известный список организаций, пострадавших от атаки, включает: FireEye; Министерство финансов США; Национальное управление по телекоммуникациям и информации США (NTIA); Государственный департамент США; Национальные институты здоровья (NIH) (часть Министерства здравоохранения США); Министерство внутренней безопасности США (DHS); Министерство энергетики США (DOE); Национальное управление ядерной безопасности США (NNSA); Некоторые штаты США (конкретные штаты не разглашаются); Microsoft; Cisco.

Пользователям продуктов SolarWinds желательно немедленно обратиться к рекомендациям и разделу «Часто задаваемые вопросы» компании, поскольку они содержат необходимую информацию об обновлении до последней «чистой» версии их ПО. Microsoft также опубликовала список из девятнадцати обнаруженных на данный момент вредоносных вариантов DLL. Наконец, исследователи безопасности выпустили инструменты, которые позволяют проверить, была ли система инфицирована, а также сбросить пароль.

Февраль 2021 г. Хакер попытался отравить воду в американском городе Олдмар. С помощью подбора пароля злоумышленник вошел в компьютерную систему сооружения через приложение для удаленного доступа к компьютеру TeamViewer. В ходе атаки хакер проник в систему очистки воды и увеличил концентрацию гидроксида натрия в 100 раз — такая концентрация смертельно опасна для человека. Жертвами могли стать 15 тысяч жителей города. Однако хакер был замечен в системе работником станции, который немедленно понизил уровень химического вещества, как только хакер вышел из системы.

Март 2021 г. Взлом Microsoft Exchange Server. Группа китайских хакеров Hafnium смогла получить контроль над email-аккаунтами клиентов Microsoft через несколько 0day-уязвимостей на серверах почтовых ящиков Exchange Server. На следующем этапе они создали веб-оболочку для удалённого контроля над скомпрометированным сервером. Далее доступ использовался для кражи информации из корпоративной сети.

По сведениям Wall Street Journal, число пострадавших организаций во всём мире может достигать или даже превосходить 250 тысяч. Кребс пишет, что только в США жертвами стало минимум 30 тысяч компаний и государственных структур.

Выпущенные патчи безопасности не гарантируют защиту от атак.

Май 2021 г. Атака на Colonial Pipeline. В результате хакерской атаки злоумышленники похитили большой объем данных, а также заблокировали сети крупнейшей трубопроводной системы в США Colonial Pipeline. Инцидент был связан с не использующимся, но все еще активным аккаунтом для VPN со скомпрометированным паролем. Поскольку аккаунт не должен был использоваться, то для него было снято требование мультифакторной идентификации. Точного подтверждения способа, которым злоумышленники получили логин, пока нет, как и детальной информации о методах фишинга.

Глава компании-оператора трубопровода Джозеф Блаунт признал, что Colonial Pipeline Co. была вынуждена согласиться с требованиями киберпреступников, и выплатить им 75 биткоинов (4,4 млн долларов на момент выплаты). После выплаты выкупа вымогатели дали компании ключи для разблокировки сети. Однако ключ дешифрования, предоставленный хакерами, работал настолько медленно, что компания продолжала использовать собственные резервные копии для восстановления системы.

7 июня 2021 г. Министерство юстиции США сообщило, что власти сумели отследить денежные переводы, осуществленные в криптовалюте, и выявить примерно 63,7 биткоина (2,3 млн долларов на момент возврата средств), которые были связаны с выплатой выкупа. Как объясняет ведомство, ФБР располагало «приватным ключом» (то есть паролем к цифровому кошельку), или «примерным аналогом пароля, требуемого для доступа к средствам».

По утверждению американских властей, кибермошенники базируются в России, группировка носит название DarkSide. Согласно источникам телекомпании CNN, в инциденте участвовали также «независимые» хакеры.

Май 2021 г. Атака на Национальную службу здравоохранения Ирландии (HSE). Злоумышленники требовали выкуп в биткоинах за восстановление работоспособности систем, но премьер-министр Ирландии Мишель Мартин заявил, что правительство не будет платить хакерам. После атаки HSE отключила все свои IT-системы. Атака нанесла серьёзный ущерб службам здравоохранения и социальной помощи страны, но службы экстренной помощи продолжали работать в штатном режиме.

В начале июня 2021 года работоспособность системы не восстановлена полностью. HSE пытается восстановить работу системы и дешифровать данные самостоятельно.

Май 2021 г. Атака на американского производителя ядерного оружия. Американская компания Sol Oriens, связанная с производством ядерного оружия, подверглась атаке шифровальщика REvil.

В качестве доказательства взлома представители REvil опубликовали изображения документов о найме сотрудников, заработной плате и отчеты о выплатах. Более того, хакеры угрожают поделиться этой документацией и данными с военными ведомствами по своему выбору.

Представители Sols Oriens уже подтвердили, что компания подверглась атаке и сообщили, что инцидент произошел в мае 2021 года.

«Расследование продолжается, но недавно мы определили, что неавторизованное лицо приобрело определенные документы, [похищенные] из наших систем. Эти документы в настоящее время находятся на изучении, и мы работаем со сторонней киберкриминалистической фирмой, чтобы определить объем данных, которые могли быть скомпрометированы.

В настоящее время у нас нет доказательств того, что в ходе инцидента могли пострадать секретные данные клиентов или критически важная информация, связанной с безопасностью. После завершения расследования мы обязуемся уведомить физических и юридических лиц, чьи данные пострадали».

Июнь 2021 г. Атака на JBS. Бразильская компания JBS, крупнейший по продажам производитель свинины и говядины в мире, остановила работу своих мясокомбинатов в США из-за кибератаки. По заявлениям компании, ее деятельность в Мексике и Великобритании от хакерской атаки не пострадала. Однако кибератака затронула операции JBS в Австралии и Канаде, пишет WSJ со ссылкой на сообщения компании и отдельных заводов в социальных сетях.

По словам генерального директора JBS USA Андре Ногейра, хакерская атака не затронула основных систем, что позволило снизить ущерб. 10 июня компания сообщила, что выплатила хакерам-вымогателям 11 млн долл. выкупа.

ФБР приписывает атаку на компанию JBS USA сервисам REvil и Sodinokibi. Считается, что REvil и Sodinokibi — это разные названия одной и той же группы хакеров, предположительно, сформированной в России.

Июнь 2021 г. Атаки Darkside. Первый замдиректора ФБР заявил, что расследования в отношении деятельности хакерской группировки Darkside ведутся с 2020 г. На данный момент ФБР обнаружило больше 90 жертв в целом ряде отраслей критической инфраструктуры, включая производство, юриспруденцию, страхование, здравоохранение и энергетику.

Группировки хакеров

Bronze Union

Bronze Union (LuckyMouse, Emissary Panda, APT27, Iron Tiger, TG-3390, TEMP.Hippo, Group 35, ZipToken) — APT-группировка, активная, как минимум, с 2010 года. По мнению различных исследователей, имеет китайское происхождение. Широко использует для начального проникновения техники «атаки на водопой» (watering hole), в частности заражение веб-сайтов, посещаемых жертвами, а также фишинг и уязвимости сетевых сервисов. Группа специализируется на кибершпионаже, преимущественно в сетях государственных учреждений, оборонных предприятий и политических организаций. В 2020 году некоторые исследователи предположили появление у группы финансовой мотивации.

CozyDuke

CozyDuke (CozyBear, APT 29, The Dukes, Group 100, Yttrium, Iron Hemlock, Minidionis) — хакерская группировка, деятельность которой нацелена, преимущественно, на государственный сектор и получение конфиденциальной информацией. Специалисты «Лаборатории Касперского» зафиксировали попытки вторжения в сети правительственных организаций и коммерческих структур в США, Германии, Южной Корее и Узбекистане. С 2014 года в список мишеней входят Белый дом и Государственный департамент США. CozyDuke имеют внушительный арсенал самописного вредоносного ПО и часто используют в атаках альтернативные методы выполнения, например через PowerShell и WMI. Журналисты, со ссылкой на собственные источники, писали, что связывают атаку SolarWinds именно с этой группировкой.

По мнению западных спецслужб, действует под эгидой ФСБ РФ.

DarkSide

DarkSide — хакерская группа и производитель хакерского ПО. Впервые была замечена в августе 2020 года. По мнению лаборатории Касперского, группа имеет все признаки бизнес-предприятия.

Существует мнение, что компания имеет связь с Россией или иной русскоговорящей страной, поскольку она не атакует сайты, написанные на русском и компании, расположенные в странах СНГ. Кроме того, по сообщению компании Acronis, вредоносное ПО группы не работает на компьютерах, использующих русскую раскладку клавиатуры.

Группа утверждает, что жертвует часть своих преступных доходов на благотворительность, и разместила квитанции на несколько таких пожертвований на своем веб-сайте.

DarkSide подозревается в проведении кибератаки на Colonial Pipeline — один из крупнейших топливных трубопроводов США, а также на более чем 90 предприятий в разных отраслях критической инфраструктуры.

Услуги DarkSide включают в себя оказание технической поддержки хакерам, ведение переговоров с их жертвами, обработку платежей и разработку специализированных кампаний давления с помощью шантажа и других средств.

Согласно данным компании FireEye, занимающейся компьютерной безопасностью, DarkSide взимала с пользовавшихся ее услугами хакеров плату по скользящей шкале: от 10% за выкуп свыше 5 млн долл. до 25% за выкуп менее 500 тыс. долларов.

DarkSide предлагает так называемые «услуги по вымогательству» в Интернете. DarkSide берет плату за создание программ-вымогателей для клиентов, которые не могут написать подобный код, но могут проникнуть в компьютер жертвы. По данным газеты New York Times, криминальные операции приносят DarkSide миллионы долларов ежемесячно.

Evil Corp

В начале декабря 2019 года министерство финансов США назвало компанию Evil Corp крупнейшей хакерской группировкой в истории и заявило, что она базируется в Москве.

Американские власти связали с Evil Corp 17 человек, обвиняемых в киберпреступлениях и хищении более 100 млн долл. у сотен банков по всему миру. Утверждается, что для взлома использовался вирус Dridex.

Изначально название Dridex было присвоено классическому банковскому трояну, который появился в 2011 году и воровал банковские учетные данные с зараженных хостов, внедряя поддельные страницы логина в браузеры жертв. Позже с названием Dridex стали ассоциировать и другую вредоносную активность.

Evil Corp использовала свой гигантский ботнет из устройств, зараженных Dridex, для поиска корпоративных сетей, а затем разворачивала программу-вымогателя BitPaymer в сетях наиболее крупных предприятий, которые только удалось найти.

BitPaymer активно использовался в период между 2017 и 2019 годами, но потом атаки постепенно стали прекращаться. Причины этого спада до сих пор неясны, но он мог быть связан с тем фактом, что ботнет Dridex тоже «замедлился» в период между 2017 и 2019 годами. В 2020 году группировкой был разработан новый вирус-вымогатель WastedLocker, предположительно, написанный с нуля, поскольку аналитиками не было найдено признаков повторного использования кода и других сходств между BitPaymer и WastedLocker.

При развертывании WastedLocker атакуются файловые серверы, БД-сервисы, виртуальные машины и облачные среды. Также группировка стремится нарушить работу приложений для резервного копирования и связанной с ними инфраструктуры, то есть всячески затрудняет восстановление информации для пострадавших компаний. Группировка не следует тенденции скачивания чувствительной информации для шантажа жертв. Это может быть связано с тем, что обычно такая активность привлекает больше внимания со стороны СМИ и правоохранительных органов.

Кроме атак на банки, кибергруппировка обвиняется в краже средств у корпораций. Сообщается, что нефтяная компания Penneco Oil потеряла миллионы долларов, которые потом были направлены в Минск, атаку 2020-го года на Garmin также связывают с данной группировкой.

Министерство юстиции США считает Максима Якубца главой организации Evil Corp. За сведения о членах группировки американское правительство назначило награду в 5 млн долл., а СМИ часто обсуждают слухи об их роскошном образе жизни и возможных связях с российскими спецслужбами.

После того, как в 2019 году власти США предъявили обвинения двум россиянам, которые, по информации правоохранителей, стояли за разработкой малвари Dridex и другими вредоносными операциями власти США ввели санкции в отношении 24 организаций и лиц, связанных с Evil Corp подозреваемыми. В результате компании-переговорщики, которые обычно договариваются с вымогателями об уплате выкупа и расшифровке данных, отказались работать с Evil Corp, чтобы избежать штрафов и судебных исков со стороны Министерства финансов США.

В ответ на это Evil Corp стала переименовывать свои вымогатели и маскировать операции, чтобы избежать санкций.

FancyBear

FancyBear (SNAKEMACKEREL, Swallowtail, Group 74, Sednit, Sofacy, Pawn Storm, APT28, STRONTIUM, Tsar Team, Threat Group-4127, TG-4127) — организованная и хорошо координируемая группа, имеющая в своем арсенале больше число различных продвинутых кроссплатформенных инструментов. Широко известна атаками на WADA, французский телеканал TV5Monde, DNC и другие.

Группа активна с 2004 года, направлена на получение конфиденциальных/секретных данных своих жертв. География жертв крайне широка и простирается от США, Европы до СНГ. В своих атаках часто используют spear-fishing и сбор учетных данных через фишинговые сайты.

В 2018 году в США было выдвинуто официальное обвинение против ряда сотрудников российской военной разведки, в котором указано, что за FancyBear стоят военнослужащие в/ч 26165 (85-й главный центр специальной службы) и в/ч 74455.

В 2020 году Генпрокуратура ФРГ выдала ордер на арест Дмитрия Бадина, подозреваемого в совершении кибератаки на Бундестаг в 2015 году как участника FancyBear и сотрудника ГРУ. Евросоюз и Великобритания ввели санкции против 85-го Главного центра специальных служб ГРУ (ГРУ 26165, Fancy Bear) и Дмитрия Бадина за кибератаки на Бундестаг (2015) и ОЗХО (2018).

Higaisa

Higaisa — кибершпионская группа активна с 2009 года. Исследователи считают, что Higaisa имеет южнокорейские корни. По данным Tencent основными целями Higaisa являются государственные, общественные и торговые организации в Северной Корее, однако в число атакованных стран также входят Китай, Япония, Россия, Польша и другие.

На начальном этапе заражения Higaisa использует сообщения об актуальных событиях и новостях, а также поздравления с праздниками Новый год, китайский праздник фонарей, северокорейские национальные праздники. В большинстве случаев используется английский язык, поэтому многие «приманки» могут быть актуальны для англоговорящих стран.

Lazarus

Lazarus — APT-группа5Advanced Persistent Threat (APT), таргетированные или целевые кибератаки — злоумышленников интересует конкретная компания или государственная организация. Это отличает данную угрозу от массовых хакерских атак – когда одновременно атакуется большое число целей, а жертвами становятся наименее защищенные пользователи, которую исследователи связывают с правительством Северной Кореи. Наиболее известна по взлому Sony Pictures и шифровальщику WannaCry от которого пострадали более 150 стран. Имеет в своем арсенале вредоносные программы почти для всех платформ: Windows, MacOS, Linux и Android.

Группа активна с 2009 года, организует широкомасштабные кампании кибершпионажа, операции с применением программ-шифровальщиков, а также атаки на криптовалютный рынок. В последние годы группа была сосредоточена на атаках на финансовые учреждения по всему миру. Однако с 2019 года среди целей злоумышленников оказались и предприятия оборонной промышленности. С начала 2021 года Lazarus стала проводить атаки также на исследователей в области кибербезопасности.

Maze Cartel

Группировка Maze, активна с 2019 года, одной из первых начала сотрудничать с журналистами – она сообщала специализированным изданиям о том, у какой компании и какие файлы были украдены, когда была проведена кибератака и с использованием каких средств.

Также хакеры из Maze запустили собственный сайт Maze News, который в течение долгого времени использовался для публикации сведений о компаниях, которые отказывались платить выкуп. На нём выпускались и «пресс-релизы» для журналистов, которые следили за деятельностью киберпреступников.

Операторы Maze вскоре начали предоставлять свою платформу другим хакерским группам. В течение 2020 года к Maze Cartel присоединились операторы вымогателя LockBit, группировка Ragnar Locker и SunCrypt.

Злоумышленники рассказали СМИ, что условились не только выкладывать данные на общей платформе, но также обмениваться информацией и тактиками.

Maze одной из первых на киберпреступном рынке стала использовать тактику двойного выкупа – у жертвы просили деньги и за дешифровку файлов, и за гарантию не публиковать украденные конфиденциальные данные в открытом доступе.

Однако уже в октябре 2020 г. издание Bleeping Computer сообщило, что Maze прекращает свою деятельность. Примерно в то же время, когда Maze стали удалять информацию со своего сайта, многие партнеры группировки перешли использование шифровальщика Egregor.

ИБ-эксперты считают, что в основе Egregor лежит тот же код, на котором ранее были построены вымогатели Maze и Sekhmet. Более того, эти вредоносы используют практически одинаковые вымогательские записки, одинаковые названия платежных сайтов и их исходники во многом схожи.

Говоривший с журналистами хакер тоже подтвердил, что Maze, Sekhmet и Egregor — это, в сущности, одно и то же. В свою очередь, ИБ-специалист Майкл Гиллеспи, изучивший Sekhmet и Egregor, обнаружил, что пострадавшим от Egregor пользователям, заплатившим выкуп, прислали ПО для расшифровки данных под названием Sekhmet Decryptor.

Вскоре после этого многие исследователи начали называть группировку Maze и Egregor Twisted Spider.

OldGremlin

OldGremlin, состоящая из русскоязычных хакеров, активно атакует исключительно российские компании — банки, промышленные предприятия, медицинские организации и разработчиков софта.

OldGremlin с весны 2020 года проводила кампании, в рамках которых рассылала письма якобы от имени Союза микрофинансовых организаций «МиР», российского металлургического холдинга, белорусского завода «МТЗ», стоматологической клиники, а также медиахолдинга РБК.

Как установили в Group-IB, на первоначальном этапе атакующие использовали уникальный самописный бэкдор TinyNode, выполняющий функцию первичного загрузчика, который позволяет скачивать и запускать другие вредоносные программы. С его помощью злоумышленники получили удаленный доступ к зараженному компьютеру жертвы, который выступал в качестве плацдарма для разведки, сбора данных и дальнейшего продвижения по сети организации. Как и многие другие группы, для эффективной пост-эксплуатации OldGremlin использовали инструмент для пентестов Cobalt Strike Beacon.

Спустя несколько недель после начала атаки злоумышленники удалили резервные копии организации для того, чтобы лишить ее возможности восстановления данных. С того же сервера в один из выходных дней за несколько часов они распространили свой вирус-шифровальщик TinyCryptor на сотни компьютеров корпоративной сети. В результате атаки работа региональных подразделений компании была парализована — за расшифровку данных злоумышленники потребовали $50 000 в криптовалюте.

TA505

TA505 — одна из самых активных преступных кибергрупп, действующая более чем в 60 странах. Основная цель группы – это кража или вымогательство денежных средств.

Впервые деятельность группы TA505 была обнаружена и описана в 2014 году, однако сама группа предположительно существует с 2006 года. Жертвами группы выступают компании различных секторов по всему миру. Группа использует широкий диапазон инструментов для любых задач. Основным способом проникновения в инфраструктуру является фишинг. Находит своих жертв по всему миру, избегая СНГ. По данным исследователей группа, предположительно, русскоговорящая. TA505 следуют последним трендам: в атаках использовала тему COVID-19 и уязвимость ZeroLogon.

С 2014 года в их арсенале числятся банковский троян Dridex, ботнет Neutrino, а также целая серия шифровальщиков — Locky, Jaff, GlobeImposter и др. С весны 2018 года группа использует remote access tool — FlawedAmmyy, а с конца прошлого года применяет новый бэкдор ServHelper.

TaskMasters (BlueTraveller)

Название группировка получила благодаря использованию необычного метода закрепления в инфраструктуре, основанного на создании специфических заданий (тасков) в планировщике задач.

Основной целью группы является кража конфиденциальной информации организаций. При атаке злоумышленники стараются закрепиться в корпоративной информационной системе на длительное время и получить доступ к ключевым серверам компании, рабочим станциям высшего руководства, критически важным бизнес-системам.

Большинство атакованных компаний относятся к области производства и промышленности. Всего Positive Technologies было выявлено 30 случаев компрометации компаний из разных сфер деятельности. Группировка атаковала компании из разных стран, при этом значительное число их целей находились в России и СНГ.

Общий вектор атаки достаточно традиционен. После проникновения в локальную сеть злоумышленники исследуют инфраструктуру, эксплуатируют уязвимости систем (например, CVE-2017-0176), затем загружают на скомпрометированные узлы и распаковывают характерный набор утилит, будем называть такой набор по имени группировки — TaskMasters. С помощью этого набора они ищут, копируют и архивируют интересующие их файлы, а затем отправляют их на управляющие серверы.

Для перемещения по сети преступники используют запуск системных команд на удаленных узлах при помощи утилиты AtNow, которая позволяет запускать ПО и выполнять команды по прошествии заданного временного интервала. Для управления узлами используют небольшие бэкдоры, через которые осуществляют подключение к управляющим серверам. При этом существуют и резервные каналы в виде веб-шеллов, загруженных на внешние ресурсы, например, на сервер Exchange.

Группа использует инфраструктуру Dynamic DNS для своих доменов. Кроме того, для проведения атак злоумышленники активно применяют схему supply chain attack. Для сканирования сети и компрометации систем злоумышленники используют как свободно распространяемое в интернете ПО (в том числе NBTScan, pwdump, Mimikatz), так и утилиты собственной разработки.

Turla

Turla (Waterbug, WhiteBear, Venomous Bear, Group 88, Snake, SIG23, Iron Hunter, Krypton, Pacifier APT) — предположительно, русскоязычная хакерская группировка. С 2004 года атакам группы подверглись различные организации более чем в 45 странах по всему миру. Turla известна тем, что проводит атаки watering hole и кампании по целевому фишингу, а также использует собственные инструменты и вредоносное ПО. Группировка получила известность в 2008 году, после взлома сети Центрального командования Вооруженных сил США. Жертвами в разные годы также становились Министерство иностранных дел Финляндии и правительство Германии.

Эксперты «Лаборатории Касперского» в январе 2021 года выступили с заявлением, что код бэкдора Sunburst (относится к атаке на SolarWinds) во многом похож на .NET-бэкдор Kazuar, который давно применяет группа Turla. Данное вредоносное ПО существует по меньшей мере с 2015 года и впервые была подробно описана в 2017 году компанией Palo Alto Networks. Тем не менее, сходство бэкдоров не дает уверенности в том, что атака была совершена той же группировкой, поскольку программисты могли просто использовать схожие идеи или купить данное ПО у его разработчиков. Не исключается также и вариант перехода хакера-создателя бэкдора из одной группировки в другую.

UNC2630, UNC2717

Специалисты связывают данные группировки с правительством Китая. UNC2630, по их мнению, имеет отношение к хакерской группировке APT5.

Вредоносное ПО, связанное с UNC2630: SLOWPULSE, RADIALPULSE, THINBLOOD, ATRIUM, PACEMAKER, SLIGHTPULSE и PULSECHECK. Вредоносное ПО, связанное с UNC2717: HARDPULSE, QUIETPULSE и PULSEJUMP. Два дополнительных семейства вредоносных программ, STEADYPULSE и LOCKPICK, развернутые во время атак на Pulse Secure VPN, не были связаны с определенной группой из-за недостатка сведений.

Путем эксплуатации уязвимостей в Pulse Secure VPN (CVE-2019-11510, CVE-2020-8260, CVE-2020-8243 и CVE-2021-22893), группировка UNC2630 похищала учетные данные и с их помощью перемещались в атакуемой среде. С целью получения постоянства в скомпрометированной сети хакеры использовали модифицированные версии легитимного кода и скриптов Pulse Secure для выполнения произвольных команд и внедрения web-оболочек.

Как сообщают специалисты ИБ-компании FireEye, как минимум две хакерские группировки эксплуатируют уязвимость для атак на оборонные, правительственные и финансовые организации в США и других странах.

Особенности современных кибератак

Одной из основных движущих сил феноменального роста программ-вымогателей стала модель RaaS, Ransomware-as-a-Service («Вымогательство как услуга»). Ее смысл заключается в том, что разработчики продают или сдают в аренду свои вредоносные программы для дальнейшей компрометации сети, заражения и развертывания программ-вымогателей. Вся полученная в виде выкупа прибыль затем распределялась между операторами и партнерами программы. Команда Group-IB DFIR отмечает, что 64% всех атак вымогателей, проанализированных в 2020 году, были связаны с операторами, использующими модель RaaS.

Group-IB Threat Intelligence & Attribution system зафиксировала в 2020 году появление в теневом сегменте 15 новых партнерских программ-вымогателей. Чаще всего взаимодействие происходит между группой хакеров, которые могут написать эффективную программу-вымогателя, и хакерами, которые могут получить первоначальный доступ к корпоративным сетям.

Главным вектором атак для большинства группировок оказались публичные RDP-серверы6Remote Desktop Protocol, протокол удалённого рабочего стола —протокол для обеспечения удалённой работы пользователя с сервером (52%). На втором месте — фишинг (29%), затем эксплуатация общедоступных приложений (17%). Тенденция атак на средства удаленного доступа может сохраниться в связи со сложной эпидемиологической обстановкой и дистанционной работой сотрудников многих крупных компаний. Доступ злоумышленники получают подбором пароля или с использованием ранее скомпрометированных данных.

Компрометация общедоступных приложений, содержащих уязвимости, также позволяла многим операторам программ-вымогателей получать первоначальный доступ в сети крупных компаний.

Первые версии вирусов-вымогателей представляли собой простые блокировщики, которые проявляли себя сразу после проникновения на устройство пользователя, блокируя его и требуя выкуп.

Шифровальщики стали следующим этапом развития вирусов-вымогателей. Кроме блокировки устройства, они шифровали всю информацию на нем. После выплаты выкупа пользователь получал ключи расшифровки, однако многие жертвы предпочитали восстановить данные из бэкапов, а не платить выкуп.

Именно поэтому операторы вымогателей, прежде чем зашифровать данные, стали проводить в среднем 13 дней в скомпрометированной сети, стараясь найти и удалить все доступные резервные копии, чтобы жертва не могла восстановить зашифрованные файлы.

С конца 2019 года вымогатели стали перед шифрованием копировать всю информацию компании-жертвы на свои серверы с целью дальнейшего шантажа. Если жертва не заплатит выкуп, она не только потеряет данные, но и увидит их в открытом доступе. В июне 2020 года REvil начали проводить аукционы, где в качестве лотов выступали украденные данные.

Разработчики вредоносного ПО продолжают искать новые способы обхода средств защиты. Для достижения этой цели злоумышленники, к примеру, используют редкие языки программирования, как в случае с создателями вредоносного ПО для удаленного управления BazarBackdoor, которые переписали его, используя язык Nim; операторы программ-вымогателей Vovalex и RobbinHood сразу выбрали такие редкие языки, как D и Golang.

Специалисты компании Sophos обнаружили, что операторы вредоносного ПО Ragnar Locker используют Oracle VirtualBox и виртуальные машины с Windows XP, чтобы скрыть свое присутствие в зараженной системе и запустить вымогателя в «безопасной» среде, недоступной для локального антивирусного ПО.

Интересна тенденция к удалению следов вредоносного ПО в скомпрометированных сетях. Таким образом, злоумышленники могут скрыть подробности совершенной атаки от исследователей и сотрудников ИБ, что позволит им с меньшим риском обнаружения продолжать использовать свое ПО.

Так, специалисты FireEye в начале 2021 года обнаружили атаки на Pulse Secure VPN с использованием уязвимости нулевого дня. По данным FireEye, взломы начались еще в августе 2020 года, когда первая хакерская группировка, которую компания отслеживает как UNC2630, нацелилась на оборонных подрядчиков США и европейские организации. В октябре 2020 года к атакам присоединилась вторая группа хакеров, которой FireEye присвоила идентификатор UNC2717.

По данным на апрель 2021 года, по крайней мере одна из групп, участвовавших в инцидентах, начала удалять вредоносное ПО из зараженных сетей за три дня до раскрытия.

Способы защиты КИИ от кибератак

С учетом того факта, что большинство атак на корпоративные сети было осуществлено путем проникновения через службы удаленного доступа, то компаниям следует обратить особое внимание именно на безопасность таких подключений. Специалисты «Лаборатории Касперского» рекомендуют:

1. Запретить подключаться к службам удаленного рабочего стола (таким как RDP) из общественных сетей, если в этом нет серьезной необходимости, и всегда использовать надежные пароли для таких служб.

2. Оперативно устанавливать доступные исправления для коммерческих VPN-решений, обеспечивающих подключение удаленных сотрудников и выступающих в качестве шлюзов в сети компании.

3. Всегда обновлять программное обеспечение на всех используемых устройствах, чтобы предотвратить эксплуатацию уязвимостей. В начале июня 2021 года стало известно о том, что каждая десятая ИТ-инфраструктура госорганов, банков, ТЭК, транспортных и оборонных учреждений заражена вирусом. Такие данные привели в компании «Ростелеком-Солар».

По словам экспертов, совершить успешную атаку на КИИ могут даже хакеры низкой квалификации, а большая часть уязвимостей в таких сетях существует уже больше 10 лет.

Такую ситуацию специалисты объясняют тем, что процесс обновления ПО отсутствует в более чем 90% организаций, а среднее время установки обновлений составляет более 42 дней.

4. Сосредоточить стратегию защиты на обнаружении горизонтальных перемещений и эксфильтрации данных в Интернет. Обращать особое внимание на исходящий трафик, чтобы выявлять коммуникации киберпреступников. Регулярно выполнять резервное копирование данных. Убедиться, что в экстренной ситуации будет возможность быстро получить доступ к бэкапу.

5. Использовать защитные решения, которые помогают выявить и остановить атаку на ранних стадиях.

6. Обучать и инструктировать своих сотрудников по вопросам обеспечения безопасности корпоративной среды.

7. Использовать надежное решение для защиты рабочих мест, в котором реализован механизм противодействия эксплойтам, а также функции обнаружения аномального поведения и восстановления системы, позволяющие выполнить откат в случае вредоносных действий. Такое решение должно располагать дополнительно средствами самозащиты, которые помешают киберпреступникам его удалить.

Полезным было бы внедрение политик блокировки учетной записи для предотвращения атаки путем подбора пароля.

Следует также учесть, что новое поколение шифровальщиков принимает меры для шифрования или удаления бэкапов, поэтому их следует хранить в отдельных средах, к которым невозможно получить доступ в случае компрометации корпоративной сети.

Для обеспечения безопасности промышленных систем можно предусмотреть в качестве этапа развертывания системы информационной безопасности дополнительного тестирования СЗИ перед внедрением и обновлением на специализированном стенде.

Директор по развитию продуктов для защиты информации в автоматизированных системах управления технологическими процессами (АСУ ТП) InfoWatch ARMA Игорь Душа считает: «Базовые функции системы, такие как фильтрация на прикладном уровне промышленных протоколов, ограничение запускаемого программного обеспечения и подключаемых съемных носителей, позволяют создать замкнутую среду функционирования АСУ ТП и реализовать несколько эшелонов защиты информации. Это серьезно снижает вероятность атак на промышленные системы, обеспечивая их оперативное обнаружение еще на уровне инцидентов».

- 1C++ язык программирования общего назначения

- 2Boost — это набор C++ библиотек, которые заполняют различные пробелы не только в Standard Library, но и в самом языке

- 3CryptoPP библиотека криптографических функций и алгоритмов

- 4DLL — это библиотека, которая содержит код и данные, которые могут использоваться одновременно более чем одной программой

- 5Advanced Persistent Threat (APT), таргетированные или целевые кибератаки — злоумышленников интересует конкретная компания или государственная организация. Это отличает данную угрозу от массовых хакерских атак – когда одновременно атакуется большое число целей, а жертвами становятся наименее защищенные пользователи

- 6Remote Desktop Protocol, протокол удалённого рабочего стола —протокол для обеспечения удалённой работы пользователя с сервером