Риски и угрозы внедрения и развития технологии Embedded SIM (eSIM)

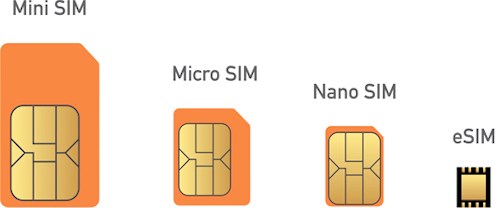

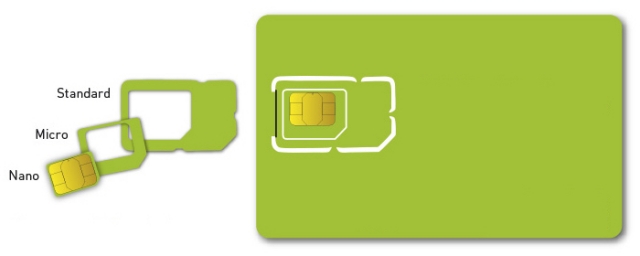

SIM-карта представляет собой разновидность контактной смарт-карты стандарта ISO/IEC Технология eSIM (embedded SIM) является дальнейшим продолжением тренда по уменьшению размеров SIM-карт. eSIM представляет собой специальный интегрированный в микросхему устройства программируемый модуль, который поддерживает запись различных профилей операторов связи. eSIM с записанным профилем является аналогом физической SIM-карты. Технология поддерживается современными смартфонами (Apple, Google, Samsung, Huawei и др.) и умными устройствами. Существует две реализации технологии eSIM – для B2C и для B2B/М2М1 сегментов.

Технология eSIM (embedded SIM) является дальнейшим продолжением тренда по уменьшению размеров SIM-карт. eSIM представляет собой специальный интегрированный в микросхему устройства программируемый модуль, который поддерживает запись различных профилей операторов связи. eSIM с записанным профилем является аналогом физической SIM-карты. Технология поддерживается современными смартфонами (Apple, Google, Samsung, Huawei и др.) и умными устройствами. Существует две реализации технологии eSIM – для B2C и для B2B/М2М1 сегментов.

В Российской Федерации крупнейшие операторы связи, в том числе большая четверка, Тинькофф Мобайл и СберМобайл предлагают своим существующим абонентам услугу eSIM.

К плюсам технологии можно отнести уменьшение размеров устройств, отсутствие необходимости манипуляции с физическими SIM-картами, в том числе снижение издержек на их изготовление, доставку и распространение. Возможности миниатюризации устройств с eSIM и централизованного удаленного управления профилями делают технологию одной из важных составляющих для развития интернета вещей.

К минусам технологии относится недостаточная проработанность вопросов информационной безопасности и государственного цифрового суверенитета. Отсутствие на территории Российской Федерации необходимой производственной базы и серверной инфраструктуры приводит к следующим рискам и угрозам при внедрении eSIM:

1. Корневые сертификационные центры для аутентификации объектов технологии eSIM, серверы обработки запросов eSIM от абонентских устройств локализованы за пределами России. Нельзя исключать возможность отзыва сертификатов или отказа в обслуживании. Владелец сервера также может инициировать включение/отключение/удаление или откат профилей eSIM на устройстве пользователя.

2. Повышается влияние производителя устройства на экосистему мобильной связи. Записываемые на eSIM-карту сторонние Java-апплеты могут нести скрытый от пользователя функционал, в том числе шифрование и передачу разработчику конфиденциальной информации (используемая сеть, уровень сигнала, локация, журналы звонков, сообщений и др.).

3. В eSIM имеется функционал обновления ключей и сертификатов, включая сертификаты серверов обработки пользовательских запросов. Изменив данные ключи, производитель мобильного устройства может направить пользователя на вредоносный сервер.

4. В случае полного отказа от классических SIM-карт для реализации в сотовой связи российских алгоритмов шифрования возникнет необходимость заключения соответствующих соглашений с разработчиками устройств, в том числе владельцами крупнейших IT-экосистем Apple и Google. Успешный результат при этом представляется крайне маловероятным.

5. Владение ключами шифрования либо информацией об уязвимости криптографического протокола, используемого при обмене данными между SIM-картой, абонентским устройством и оборудованием ядра сети оператора связи, дает злоумышленникам возможность клонирования/подмены SIM-карт, а также проведения атак MITM (прослушивания, снятия копии голосового трафика либо передаваемых данных).

6. Упрощается процесс создания своего виртуального оператора, введения его в экосистему и загрузки вредоносного профиля на устройства пользователей.

Для снижения изложенных рисков предлагается проработать вопрос создания на территории РФ собственной инфраструктуры для работы eSIM. Для этого потребуется всестороннее изучение вопроса и проведение консультаций с производителями eSIM или экспертными организациями в данной области.

Приложение

SIM-карта представляет собой разновидность контактной смарт-карты стандарта ISO/IEC 78161iso.org/obp/ui/#iso:std:iso-iec:7816:-8:ed-4:v1:en. Это защищенный микрокомпьютер с собственным микропроцессором, оперативной памятью, энергонезависимой памятью для хранения данных, генераторами случайных чисел, аппаратной реализацией криптоалгоритмов и программным обеспечением.

В случае классической (отделяемой) SIM-карты она снабжена электрическим контактным интерфейсом, стандартизованным ETSI2ETSI (англ. «European Telecommunications Standards Institute») – Европейский институт телекоммуникационных стандартов. Веб-сайт etsi.org. В Embedded SIM-карте (eSIM) этот интерфейс отсутствует, она реализована в виде чипа непосредственно на печатной плате абонентского устройства. В случае Integrated SIM (iSIM) отсутствует также и отдельный чип, весь функционал выполняется самим микропроцессором устройства.

Процесс изготовления классических SIM-карт состоит из нескольких этапов, осуществляемых в общем случае различными компаниями-производителями. Загрузка в SIM-карту операционной системы и программного обеспечения осуществляется на последнем этапе под конкретного заказчика – оператора. Подробное описание процесса изготовления классических SIM-карт приведено в Приложении 1.

SIM-карта имеет свою операционную систему и приложения, устанавливаемые в энергонезависимую память. В 1996 году компания Sun Microsystems написала спецификацию Javacard – урезанную версию Java-платформы для установки приложений (апплетов) на смарткарты различных производителей и на различные чипы. Тогда же подразделение смарткарт корпорации Shlumberger (позже переименованное в Axalto, на данный момент Gemalto, см. далее) представила первую SIM-карту по этой спецификации.

Кроме собственной операционной системы, карта содержит виртуальную машину Java. При использовании Java за ОС SIM-карты остаются только управление памятью, Java-машиной и операции ввода-вывода, а все остальные операции переданы в приложения. Разработанное приложение компилируется в байткод и загружается на карту: в классическую – в процессе производства карты после записи ОС; если карта содержит менеджер удаленного управления апплетами – приложение может быть установлено уже после выпуска карты.

Java-приложения могут нести различный функционал. Это может быть SIM-апплет, который реализует основную функциональность SIM, в том числе хранение адресной книги, истории звонков, SMS-сообщений, предпочтений при выборе сети, реализация SIM-меню, а также приложение Visa или Mastercard, добавляющее к SIM функционал банковской карты. Существует апплет, следящий за тем, какая модель телефона используется. При установке новой SIM-карты этот апплет посылает IMEI телефона оператору, а тот, в свою очередь, отправляет настройки WAP/GPRS для используемой модели.

Основная цель любой SIM-карты – произвести идентификацию и аутентификацию абонента в сети оператора связи. Для этого у каждой карты есть уникальный идентификатор IMSI3International Mobile Subscriber Identity — международный идентификатор мобильного абонента, состоящий из 15 цифр в формате, определенном ETSI. Также в файловой системе SIM-карты хранится 128-битный ключ Ki. Он недоступен для считывания из SIM, что является одним из основных аспектов безопасности GSM. Полностью идентичный ключ записывается в базу данных центра аутентификации (Authentication Center, AuC), который является частью ядра сети оператора сотовой связи. Информацию о ключах SIM-карт для записи в AuC операторам связи передает производитель SIM-карт.

Программное обеспечение SIM-карты обеспечивает её взаимодействие с AuC. При регистрации в сети SIM-карта и AuC обмениваются информацией по соответствующему стандарту консорциума 3GPP43GPP (англ. «3rd Generation Partnership Project») — консорциум, разрабатывающий спецификации для мобильной телефонии. Создан в 1998 году. Веб-сайт 3gpp.org криптографическому протоколу, в результате чего удостоверяется тождественность ключей Ki на обеих сторонах, а также генерируется сессионный ключ Kc. Впоследствии Kc используется для симметричного шифрования трафика между абонентским устройством и сетью. Подробное описание процесса аутентификации абонента приведено в Приложении 2.

Один из первых вариантов реализации алгоритмов шифрования, протокол COMP128-1, был крайне уязвим – после утечки в сеть Интернет его неполного описания в 1998 году он был взломан менее чем за сутки посредством обратной разработки, после чего созданы программы клонирования SIM-карт, поддерживающих данный протокол. В последующих версиях протокола COMP128-2 и COMP128-3 уязвимость устранена, однако их безопасность также подвергается критике экспертов – длина используемого ключа мала, в то время как скорости вычислений растут.

Необходимо отметить, что консорциум 3GPP не требует реализации в SIM-картах конкретного криптографического протокола. Существуют рекомендации 3GPP по его реализации, в качестве примера приводится один алгоритм MILENAGE. Впоследствии этот алгоритм стал повсеместно используемым. Он построен на основе шифра Rijndael (победитель конкурса Advanced Encryption Standard 2000 года на лучший американский криптостандарт, сменивший шифр DES).

Крупнейшим в мире производителем классических SIM-карт является нидерландская компания Gemalto, входящая в состав корпорации Thales Group (Франция) – одного из главных мировых производителей электроники для военных нужд. Клиентами Gemalto являются такие крупные операторы сотовой связи, как AT&T, Verizon, Sprint (США), T-Mobile (Германия), всего более 450 операторов. В 2016 году SIM-карты Gemalto поставлялись в том числе ПАО Мегафон и ПАО Вымпелком. В 2015 году о краже ключей шифрования SIM-карт производства Gemalto Агентством национальной безопасности (АНБ) США сообщал экс-сотрудник АНБ Эдвард Сноуден, но по результатам внутренней проверки Gemalto опровергла кражу данных спецслужбами.

Для обеспечения безопасности при передаче информации по сетям сотовой связи в России приняты и с 1 декабря 2019 вступили в силу приказы Минкомсвязи России от 13 июня 2018 № 2755«О внесении изменений в Правила применения оборудования коммутации сетей подвижной радиотелефонной связи. Часть VI. Правила применения узлов связи с территориально распределенной архитектурой стандартов UMTS и/или GSM 900/1800, утвержденные приказом Минкомсвязи РФ от 27.06.2011 № 160» и от 25 июня 2018 № 3196«Об утверждении Правил применения оборудования коммутации сетей подвижной радиотелефонной связи. Часть VII. Правила применения оборудования коммутации стандарта LTE». Согласно им, процедуры аутентификации и идентификации абонентов должны осуществляться операторами с использованием средств криптографической защиты информации, имеющих подтверждение соответствия требованиям ФСБ России. Соответствующее оборудование установлено на сетях операторов связи РФ. Доверенные российские SIM-карты планируется реализовать на базе чипов, которые будут закупаться у зарубежных производителей (в частности, Samsung, Южная Корея и Huada Semiconductors, Китай), но установка операционной системы SIM-карты, криптоядра, запись ключевой информации будет осуществляться на территории Российской Федерации7https://www.rbc.ru/technology_and_media/23/05/2019/5ce53a039a79471bde8de739.

eSIM (Embedded SIM) — это программируемый модуль идентификации абонента в телекоммуникационном оборудовании, например, в смартфонах, планшетах, умных часах и.т.д, который выполняет функцию обычной SIM-карты. eSIM является частью технологии Remote SIM Provisioning (англ. «Удаленное обеспечение SIM») и избавляет операторов связи и пользователей мобильных устройств от сложностей, связанных с покупкой и активацией физических SIM-карт. Устройство с поддержкой eSIM можно удаленно зарегистрировать у оператора связи, а также добавлять несколько профилей операторов (номеров) в одно устройство и переключать их программным способом.

Модуль eSIM встраивается в устройство непосредственно производителями оборудования, среди поддерживающих eSIM смартфонов — Apple iPhone начиная с 11 модели, Google Pixel с 3 модели, Samsung Galaxy S20, A51, Huawei P40 и др.

На сайте компании Apple представлен перечень 139 операторов связи из 57 государств, предлагающих клиентам услуги с использованием eSIM. Российские и китайские операторы в перечне отсутствуют. В моделях Apple IPhone, продаваемых на территории континентального Китая, модуль eSIM заменен на вторую nanoSIM.

Прогнозируется, что в ближайшие 5 лет будет изготовлено более 6 миллиардов устройств с поддержкой eSIM, преимущественно в сегменте устройств интернета вещей.

Преимуществами технологии eSIM являются:

1. Для производителей устройств: существенно меньший размер модуля eSIM по сравнению с обычной SIM-картой позволяет уменьшить его габариты либо распорядиться дополнительным местом на устройстве.

2. Для операторов связи: при использовании eSIM отсутствуют накладные расходы на изготовление, логистику, распространение физических SIM-карт.

3. Для абонентов-организаций (например, при управлении большим парком IoT-устройств на производстве):

— уменьшаются размеры устройств;

— отсутствуют трудозатраты по физической установке/замене SIM-карт;

— по сравнению с физической SIM-картой eSIM более устойчива к термо- и вибронагрузкам.

4. Для абонентов-физических лиц:

— отсутствует необходимость личного посещения офиса оператора связи для получения физической SIM-карты;

— уменьшаются размеры устройств;

— существует возможность переключения профилей одного или разных операторов на устройстве без физических манипуляций с ним (например, при роуминге).

Недостатками технологии eSIM являются:

1. Требуется тщательная проработка вопросов информационной безопасности решения. Производство чипов для eSIM и разработка платформ загрузки профилей локализованы за рубежом. Таким образом, гарантировать сохранность криптографических ключей eSIM-карт невозможно, что напрямую влияет на защиту тайны связи.

2. Технология eSIM в существующей технической конфигурации противоречит инициативе о внедрении отечественной криптографии на SIM-картах.

3. Упрощение процедуры смены сотового оператора связи может привести к очередному витку маркетинговых «войн» и демпингу операторов связи.

Описание технологии eSIM

eSIM является частью технологии Remote SIM Provisioning, разработанной и впервые представленной Ассоциацией GSMA в 2014 году. Изначально технология была предназначена исключительно для использования в сегменте M2M/B2B8M2M – «machine-to-machine» — межмашинное взаимодействие. B2B — «business-to-business» — бизнес, ориентированный на оказание услуг бизнесу, «B2C» — «business-to-consumer» — бизнес, ориентированный на оказание услуг человеку. Уже позднее, в декабре 2015 года, было представлено решение B2C для использования в клиентских устройствах.

Основное отличие между архитектурами заключается в том, что eSIM B2B использует push-модель (загрузка профиля оператора на устройство осуществляется со стороны сервера), а eSIM B2C — pull-модель (загрузка профиля оператора на устройство осуществляется со стороны клиента, то есть устройства)9habr.com/ru/post/486614/.

eUICC (embedded Universal Integrated Circuit Card, второе название eSIM) представляет собой чип-модуль со с операционной системой, чаще всего в виде SMD-компоненты10Surface Mounted Device — в электронике технология поверхностного монтажа печатных плат, и содержит возможность записи одного либо нескольких профилей оператора связи, содержащих такие параметры, как IMSI, ICCID, алгоритмы безопасности данного оператора и т.д. С записанным профилем является аналогом физической SIM-карты.

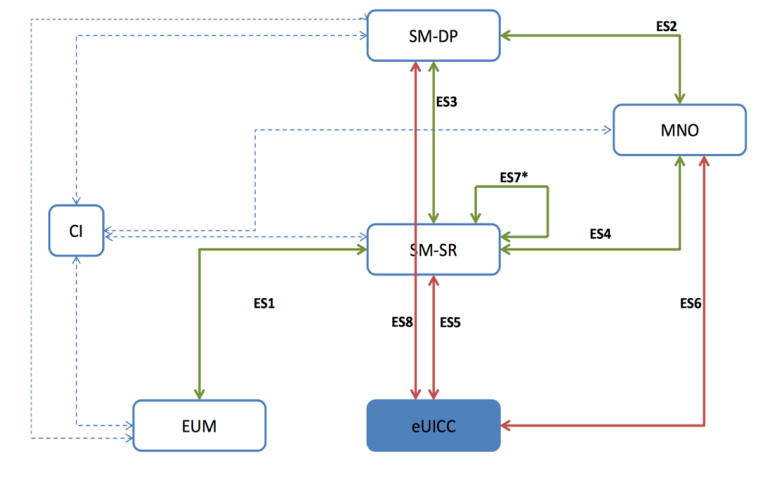

Механизм функционирования B2B-модели Remote SIM Provisioning более прост и приведен на рис. 2.

SM-DP (Subscription Manager Data Preparation) — серверный компонент, отвечающий за генерацию, хранение и защиту профилей операторов. Он также загружает и устанавливает профили на eSIM и выдаёт исходные данные серверу SM-SR.

SM-SR (Subscription Manager — Secure Routing) — серверный компонент, отвечающий за управление статусом профилей в eUICC (включить, отключить, удалить). Он также выступает шлюзом и защищает канал связи между eUICC и SM-DP для доставки профилей. SM-SR содержит базу данных обо всех eSIM под его управлением и набор ключей для каждой из них.

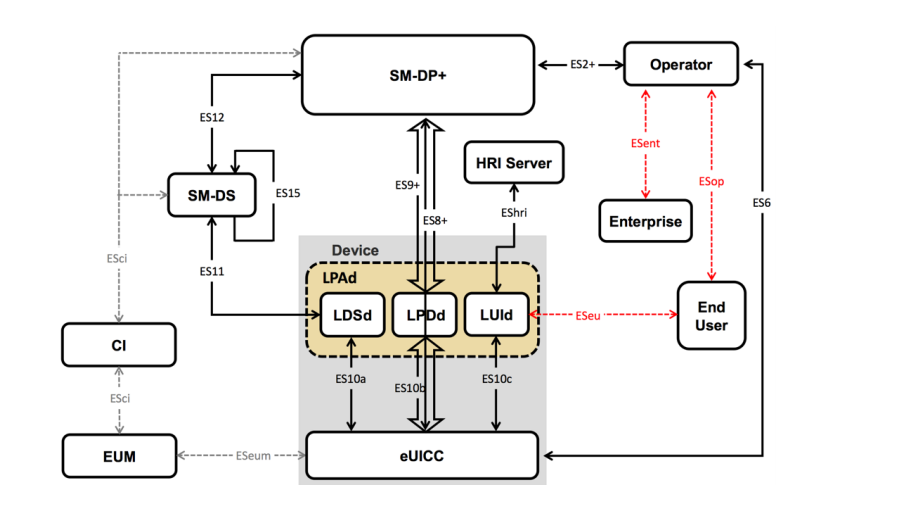

В B2C-модели (рис. 3) на клиентской стороне (на устройстве) добавлена служба LPA (Local Profile Assistant) – набор программных функций, выполняющий функции загрузки локального профиля (LPD), службы локального обнаружения (LDS) и локального интерфейса пользователя (LUI). Отвечает за управление профилями на самом устройстве (загрузка, включение, отключение или удаление профилей).

На серверной стороне функции SM-DP и SM-SR компонентов объединены в модуле SM-DP+ (Subscription Manager Data Preparation+). Добавлен новый компонент SM-DS (Subscription Manager Discovery Server) — сервер обнаружения диспетчера подписок. Он предоставляет модулю SM-DP+ возможность взаимодействия с eSIM устройств, не имея информации об их адресах. Сервер SM-DS представляет собой аналог защищенной информационной «доски объявлений», на которой модуль SM-DP+ публикует свои оповещения. Служба LPA на клиентских устройствах при необходимости запрашивает сервер SM-DS о наличии оповещений для загрузки профилей в eSIM. Частота запросов определяется состоянием eSIM и действиями конечного пользователя.

Как в B2B, так и в B2C-алгоритме задействован CI (Certificate Issuer) — центр сертификации, осуществляющий выпуск сертификатов для аутентификации объектов системы. В настоящее время существует 2 корневых сертификационных центра, аккредитованных GSMA – CyberTrust и DigiCert (США)11gsma.com/esim/gsma-root-ci/.

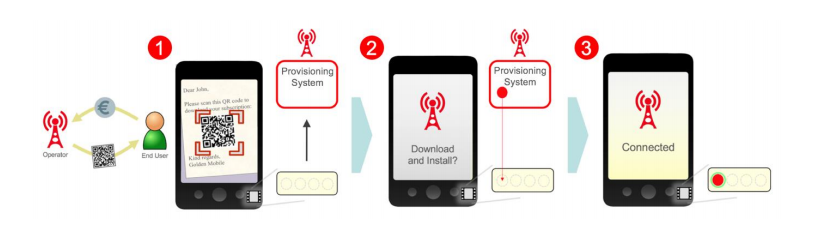

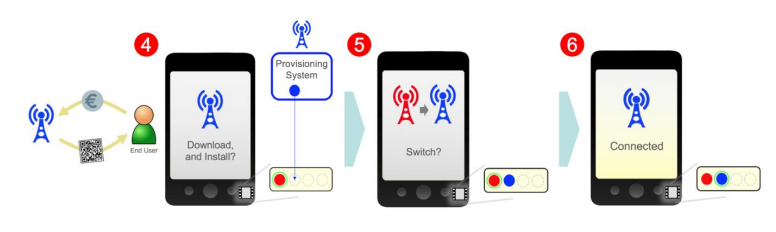

С точки зрения абонента использование eSIM происходит следующим образом (рис. 4):

1. Абонент заключает договор с оператором связи и получает QR-код со служебной информацией, необходимой для активации профиля оператора связи. Абонент сканирует полученный QR-код с помощью специального приложения.

2. Приложение, руководствуясь записанной в QR-коде информацией, делает запрос к серверу подписок оператора связи на предоставление соответствующего профиля для загрузки в eSIM.

3. Профиль оператора связи загружается и записывается в eSIM.

4. Абонент в дальнейшем может обратиться к другому оператору связи, заключить с ним договор на оказание услуг и получить QR-код для активации его профиля.

5-6. Профиль второго оператора связи может быть записан в eSIM вместо профиля первого оператора либо совместно с ним. Во втором случае становится возможным переключение между профилями различных операторов программным способом нажатием нескольких кнопок; дополнительных действий не требуется.

Продолжением технологии eSIM является анонсированная ведущим разработчиком процессоров компанией ARM Holdings технология iSIM (integrated SIM). SIM-модуль будет интегрирован вместе с модемом непосредственно в архитектуру мобильного процессора.

eSIM в России

Одним из первых российских операторов, предложивших своим клиентам услугу eSIM, стала компания Easy4 (ООО «Сонет»), работавшая на сетях Теле2 по модели MVNO12Mobile Virtual Network Operator –виртуальный оператор сотовой связи, использующий существующую сетевую инфраструктуру другого оператора, но продающий услуги под собственной торговой маркой. 23 октября 2019 оператор получил разрешение ФСБ продавать услуги связи с использованием eSIM, а также идентифицировать абонентов по электронной подписи через госуслуги с помощью Единой системы идентификации и аутентификации (ЕСИА)13vedomosti.ru/technology/articles/2019/10/23/814539-esim. Компания позиционировала себя как туристический оператор; приобрести виртуальную SIM-карту можно было на ее официальном сайте.

27 марта 2020 стало известно об аресте совладельца ООО «Сонет» Сергея Малышкина. Тверской суд Москвы отправил его под домашний арест по делу о мошенничестве в особо крупном размере. По данным РБК, это стало результатом конфликта акционеров. С 14 апреля 2020 компания прекратила подключение новых абонентов и обслуживание существующих14rbc.ru/technology_and_media/27/05/2020/5ecce6299a7947188ce558fe.

24 июля 2020 Минцифры России на совещании по внедрению технологии eSIM потребовала от операторов связи сертифицировать у ФСТЭК и ФСБ системы биометрической идентификации, которые используются для дистанционной продажи сим-карт. Замглавы Минцифры О.А. Иванов заявил, что запуск систем операторов не был согласован с министерством, а для идентификации абонентов им нужно подключиться к разработанной «Ростелекомом» Единой биометрической системе (ЕБС). Для идентификации при использовании eSIM будет достаточно простой электронной подписи при условии подтверждения сведений об абоненте с помощью ЕСИА и ЕБС. Проекты нормативных актов для легализации технологии было поручено Россвязи.

В настоящее время большинство крупных операторов, в частности МТС, Мегафон, Вымпелком, Теле2, Тинькофф Мобайл, Сбермобайл предлагают услугу eSIM своим существующим абонентам. По информации в интернет-изданиях, каждому из операторов выделено по по 15 000 профилей для eSIM на каждого для тестирования технологии15vedomosti.ru/technology/articles/2020/09/09/839396-megafon-stolknulsya.

Таким образом, при переходе на технологии eSIM (iSIM) процессы производства чипов для SIM-карт, разработки операционной системы, Java-апплетов, программных платформ загрузки профилей операторов связи, выпуска сертификатов для аутентификации объектов технологии, а также выбора используемого криптографического протокола и записи ключевой информации будут локализованы за пределами России. Вытекающие из этого риски можно разделить на следующие основные категории:

1. Локализация за пределами России корневых сертификационных центров и серверов обработки запросов eSIM от абонентских устройств делает возможным отзыв сертификатов или отказ в обслуживании.

2. Записываемые на eSIM-карту сторонние Java-апплеты (либо микрокод процессора устройства, реализующего функцию iSIM), могут нести скрытый от конечного потребителя функционал, в том числе шифрование и передачу разработчику Java-апплета (iSIM) конфиденциальной информации (используемая сеть, уровень сигнала, локация, журналы звонков, сообщений и др.).

3. В случае полного отказа от классических SIM-карт для реализации в сотовой связи российских алгоритмов шифрования возникнет необходимость заключения соответствующих соглашений с разработчиками устройств, в том числе владельцами крупнейших IT-экосистем Apple и Google. Успешный результат при этом представляется крайне маловероятным.

4. Владение ключами шифрования либо информацией об уязвимости криптографического протокола, используемого при обмене данными между SIM-картой, абонентским устройством и оборудованием ядра сети оператора связи, дает злоумышленникам возможность клонирования/подмены SIM-карт, а также проведения атак MITM (прослушивания, снятия копии голосового трафика либо передаваемых данных).

Приложение 1. Описание процесса изготовления SIM-карт

Изготовление классических (отделяемых) SIM-карт осуществляется в несколько последовательных этапов, каждый из которых имеет свой технологический процесс и может исполняться различными компаниями-производителями16habr.com/ru/post/93210/.

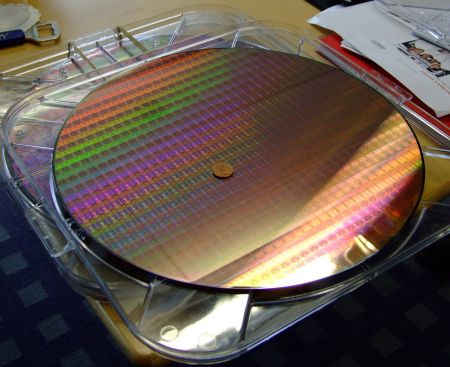

1. Изготовление чипа SIM-карты.

Исполнитель этапа – производитель чипов (silicon vendor). Чипы изготавливаются несколькими компаниями, наиболее распространенные из которых — Samsung (Южная Корея), ST Microelectronics (Швейцария), Infineon (Германия), Silicon Storage Technology (США).

Конечный продукт этапа – пластина с чипами («wafer», рис. 6).

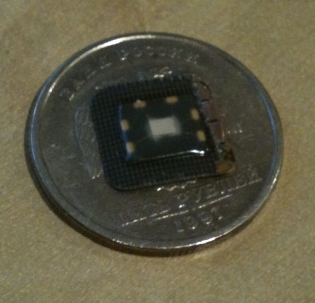

2. Сборка модуля SIM-карты.

Исполнитель этапа – производитель чипов (silicon vendor), производитель смарт-карт (card vendor) либо сторонний завод по сборке модулей.

На втором этапе пластина разрезается на отдельные чипы (часто это делается производителем чипов), чипы крепятся на контактные площадки, после чего контакты распаиваются и чип заливается клеем. Эта конструкция называется «модулем» (фото обратной стороны модуля на рис. 7).

Конечный продукт этапа – лента с SIM-модулями (чип на контактной площадке, рис. 8).

3. Производство SIM-карты.

Исполнитель этапа – производитель смарт-карт (card vendor). Крупнейшие производители – Gemalto (Нидерланды), Giesecke+Devrient (Германия), GigSky (США), Idemia (Франция). Крупнейший российский производитель – АО «НоваКард», Нижний Новгород (по собственной оценке, 13-е место в мире по количеству выпускаемых SIM-карт).

На последнем этапе лента разрезается на модули, каждый из которых крепится на пластиковую основу. Затем осуществляется загрузка в модуль и инициализация файловой системы, операционной системы, приложений, а также персонализация SIM-карты, то есть запись в нее уникальных данных (ключевая информация, различные идентификаторы и т.д.).

Конечный продукт этапа – SIM-карта (рис. 9).

Приложение 2. Описание процесса аутентификации абонента в сетях сотовой связи

Суть аутентификации в GSM — недопущение клонирования мобильного телефона пользователя. Для этого используются набор ключевой информации, хранящейся в SIM-карте и ядре сети оператора связи, и алгоритмы шифрования A3 и A8. Для шифрования голоса и передаваемого трафика используется другой алгоритм – A5, являющийся поточным.

Упрощенная схема аутентификации абонента приведена на рис. 10.

Секретным ключом выступает 128-битный ключ Ki, который хранится в SIM-карте вместе с идентификатором IMSI и алгоритмами A3 и A8. Ki недоступен для прямого считывания с SIM. Центр аутентификации (AuC) ядра сети оператора связи также хранит Ki для каждого IMSI и использует те же алгоритмы.

Когда мобильный телефон запрашивает доступ к сотовой сети (например, при включении), центр коммутации должен проверить его подлинность. Для этого осуществляется запрос во внутреннюю базу данных, чтобы удостовериться, что SIM-карта с таким IMSI действительно принадлежит сети. Если проверка прошла успешно, то AuC проделывает следующие операции:

— генерирует псевдослучайное 128-битное число RAND и отправляет его SIM-карте;

— использует IMSI, чтобы найти в своей базе данных ключ Ki, соответствующий этому IMSI;

— с помощью ключа Ki вычисляет 32-битный отзыв (ответ) SRES (Signed Response) на RAND, используя алгоритм шифрования A3: SRES = A3(RAND, Ki);

— с помощью ключа Ki вычисляет 64-битный сеансовый ключ Kc, используя алгоритм шифрования A8: Kc = A8(RAND, Ki).

SIM-карта, получив от сети 128-битное число RAND, проделывает следующие операции:

— с помощью своего ключа Ki вычисляет 32-битный отзыв SRES на RAND, используя алгоритм шифрования A3: SRES = A3(RAND, Ki), после чего отправляет SRES назад в AuC;

— с помощью своего ключа Ki вычисляет 64-битный сеансовый ключ Kc, используя алгоритм шифрования A8: Kc = A8(RAND, Ki).

AuC сравнивает полученный от SIM-карты отзыв SRES с вычисленным локально. При совпадении результатов процедура аутентификации считается успешно пройденной, и мобильное устройство получает от сети команду перейти в шифрованный режим работы. Ключ Kc, полученный на обеих сторонах с использованием Ki и алгоритма A8, используется впоследствии в алгоритме A5 для шифрования трафика между телефоном и сетью.

Таким образом, пара IMSI/Ki выступает в качестве пары логин/пароль с тем существенным отличием, что Ki наружу не передаётся, а используется исключительно для локальных вычислений.

Формат входных и выходных данных для алгоритмов A3 и A8, а также весь процесс аутентификации строго регламентированы консорциумом 3GPP. Однако, каждый отдельный оператор выбирает конкретный механизм реализации алгоритмов A3 и A8. Даже при нахождении абонента в роуминге его аутентификация осуществляется домашним AuC с использованием сигнальной сети. Таким образом, A3 и A8 не являются стандартизованными, а определяются оператором. Однако если оператор не хочет придумывать свой алгоритм A3 (A8), он может воспользоваться стандартной реализацией алгоритма. Наиболее часто используются реализации алгоритмов COMP128 и MILENAGE.

В противоположность шифрам A3 и A8, реализация алгоритма А5, используемого для шифрования переговоров и обеспечения целостности сообщений, выбирается из списка из 7 утвержденных 3GPP вариантов для возможности оказания услуг международного роуминга173gpp.org/ftp/Specs/archive/43_series/43.020/43020-g00.zip

Спецификация 3GPP «Technical Specification Group Services and system Aspects; Security related network functions (Release 16)», 2020 г., стр. 29-30, 49.

Из изложенного алгоритма следует, что аутентификация в GSM является односторонней: телефон (mobile station, MS) аутентифицируется базовой станцией (base station, BS), но базовая станция телефоном не аутентифицируется. Этот факт делает возможной разновидность атаки MITM, когда третья сторона «притворяется» легальной BS для одной или нескольких MS. Одним из предположений при разработке стандартов GSM заключалось в том, что такого рода атаки будут очень дорогими по сравнению с другими типами атак. Однако стоимость BS быстро упала, и в настоящее время можно найти эмуляторы BS, или IMSI-ловушки. Отследить атаку такого рода достаточно сложно18ru.wikipedia.org/wiki/A3_(шифр)#Фейковая_базовая_станция habr.com/ru/company/securitycode/blog/280886/.

- 1iso.org/obp/ui/#iso:std:iso-iec:7816:-8:ed-4:v1:en

- 2ETSI (англ. «European Telecommunications Standards Institute») – Европейский институт телекоммуникационных стандартов. Веб-сайт etsi.org

- 3International Mobile Subscriber Identity — международный идентификатор мобильного абонента, состоящий из 15 цифр в формате, определенном ETSI

- 43GPP (англ. «3rd Generation Partnership Project») — консорциум, разрабатывающий спецификации для мобильной телефонии. Создан в 1998 году. Веб-сайт 3gpp.org

- 5«О внесении изменений в Правила применения оборудования коммутации сетей подвижной радиотелефонной связи. Часть VI. Правила применения узлов связи с территориально распределенной архитектурой стандартов UMTS и/или GSM 900/1800, утвержденные приказом Минкомсвязи РФ от 27.06.2011 № 160»

- 6«Об утверждении Правил применения оборудования коммутации сетей подвижной радиотелефонной связи. Часть VII. Правила применения оборудования коммутации стандарта LTE»

- 7https://www.rbc.ru/technology_and_media/23/05/2019/5ce53a039a79471bde8de739

- 8M2M – «machine-to-machine» — межмашинное взаимодействие. B2B — «business-to-business» — бизнес, ориентированный на оказание услуг бизнесу, «B2C» — «business-to-consumer» — бизнес, ориентированный на оказание услуг человеку

- 9

- 10Surface Mounted Device — в электронике технология поверхностного монтажа печатных плат

- 11

- 12Mobile Virtual Network Operator –виртуальный оператор сотовой связи, использующий существующую сетевую инфраструктуру другого оператора, но продающий услуги под собственной торговой маркой

- 13

- 14

- 15

- 16

- 173gpp.org/ftp/Specs/archive/43_series/43.020/43020-g00.zip

Спецификация 3GPP «Technical Specification Group Services and system Aspects; Security related network functions (Release 16)», 2020 г., стр. 29-30, 49 - 18